PoolParty

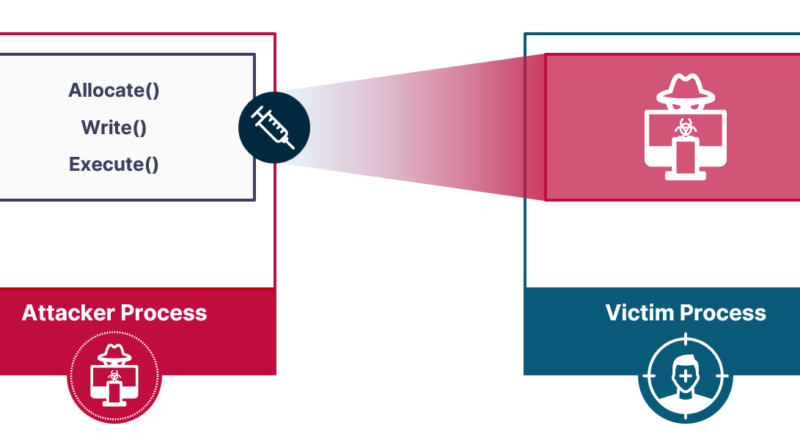

A PoolParty nevű nyolc folyamatinjektálási technika új gyűjteményét kihasználva kódfuttatást lehet elérni Windows rendszerekben, miközben kikerülhetőek a végpontok észlelő és reagáló (EDR) rendszerek. A módszerek minden folyamatra kiterjedően, korlátozások nélkül képesek működni, így rugalmasabbak, mint a meglévő folyamatinjektálási technikák.

Bár a folyamatinjektálási technikák korábban elterjedtebbek voltak, a legtöbb operációs rendszer (OS) és EDR gyártója megszigorította a biztonsági intézkedéseket, hogy vagy teljesen blokkolja az ismert technikákat, vagy jelentősen korlátozza azok hatását. Ennek eredményeképpen az elmúlt években kevesebb technikával találkozhattunk, és a jelenleg alkalmazott fellelhető technikák csak bizonyos folyamatállapotokban működnek – egészen mostanáig.

A SafeBreach Labs csapata azt vizsgálta meg, hogy a Windows szálválaszték – a Microsoft Windows operációs rendszer alulelemzett területe – használható-e új támadási vektorként a folyamatinjekcióhoz. Ennek során nyolc új folyamatinjektálási technikát fedeztünk fel, amelyeket Pool Party változatoknak neveztünk el, és amelyek képesek voltak egy teljesen legitim művelet eredményeként rosszindulatú végrehajtást kiváltani. A technikák minden folyamatra kiterjedően, korlátozások nélkül képesek voltak működni, így rugalmasabbak voltak, mint a meglévő folyamatinjektálási technikák. És ami még ennél is fontosabb, a technikák teljesen észrevehetetlennek bizonyultak, amikor öt vezető EDR-megoldással tesztelték őket.