Az új ‘Warmcookie’ malware hamis állásajánlatokon keresztül terjed

Az Elastic Security Labs azonosított egy új Windows malware-t, melyt “Warmcookie”-nek neveztek el, és adathalász kampányokon keresztül kerül terjesztésre. Ezen kampányok hamis állásajánlatokat használnak a vállalati hálózatokba való behatoláshoz. A kártevő képes kiterjedt gépi ujjlenyomatok készítésére, képernyőképek rögzítésére és további hasznos terhek telepítésére. A még mindig folyamatban lévő kampány gyakran hoz létre új DNS tartományokat a rosszindulatú tevékenységek támogatására, és a veszélyeztetett infrastruktúrát további, személyre szabott adathalász e-mailek küldésére használja.

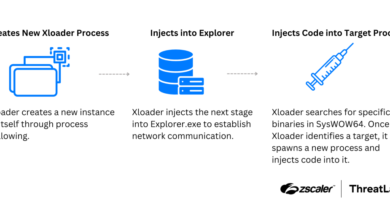

Az adathalász e-mailek, amelyeket úgy terveztek, hogy legitim állásajánlatoknak tűnjenek, a címzetteket valódi toborzási platformokat imitáló céloldalakra irányítják. Ezek az oldalak arra kérik az áldozatokat, hogy oldjanak meg egy CAPTCHA-t, mielőtt letöltenének egy eltorzított (obfuszkált) JavaScript fájlt. Ez a szkript ezután egy PowerShell szkriptet hajt végre, amely a Background Intelligent Transfer Service (BITS) segítségével letölti és végrehajtja a Warmcookie DLL fájlt. A telepítést követően a Warmcookie ütemezett feladatot hoz létre a perzisztencia biztosítása érdekében, és kommunikálni kezd a parancs- és vezérlő (C2) szerverével, részletes információkat gyűjt és továbbít a fertőzött állomásról.

A Warmcookie képességei közé tartozik az IP-címek és CPU-adatok lekérdezése, képernyőképek készítése, telepített programok felsorolása, parancsok végrehajtása, fájlok eldobása és fájlok tartalmának olvasása. A parancsok integritásának biztosítása érdekében CRC32 ellenőrző összegeket használ, és a felderítés elkerülése érdekében elkerüli az alacsony CPU- vagy memóriaerőforrással rendelkező környezetben történő futtatást. Az új Warmcookie kártevő teljes mértékben képes jelentős károkat okozni, különösen további rosszindulatú hasznos terhek telepítésével és az összegyűjtött adatok kiszivárogtatásával.

(forrás)