Új BugSleep kártevő a MuddyWater támadásokban

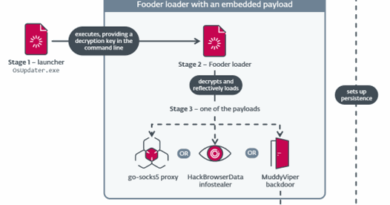

Az Irán által támogatott hackercsoport, a MuddyWater részben áttért egy új, testreszabott rosszindulatú program-implantátumra, a “BugSleep”-re, hogy információkat lopjon a megtámadott rendszerekből. Ezt a fejlett kártevőt a Check Point Research elemzői fedezték fel. Az áldozatok webináriumi vagy online tanfolyami meghívóknak álcázott adathalász e-maileket kapnak, amelyek az Egnyte fájlmegosztó platformon rosszindulatú hasznos terheket tároló archívumokhoz vezetnek.

A BugSleep előtt a MuddyWater kizárólag törvényes távkezelő eszközöket (RMT) használt, például az Atera Agentet és a Screen Connectet, hogy hozzáférjen az áldozatok hálózataihoz. A BugSleep támadások célpontjai a kormányzati szervezetektől és önkormányzatoktól kezdve a légitársaságokon át a médiaszervezetekig világszerte, különösen Izraelben, Törökországban, Szaúd-Arábiában, Indiában és Portugáliában.

A 2017-ben felbukkant, több álnévvel is rendelkező MuddyWater a kiberkémkedési kampányait az elsősorban közel-keleti célpontokról közép- és délnyugat-ázsiai, észak-amerikai, európai és ázsiai szervezetekre is kiterjesztette. 2022 januárjában az amerikai kiberparancsnokság hivatalosan összekapcsolta a MuddyWater-t az iráni hírszerzési és biztonsági minisztériummal. Annak ellenére, hogy a csoport viszonylag új, nagyfokú aktivitást mutatott, és különböző szektorokat vett célba, köztük a távközlést, a kormányzati szolgáltatásokat és az olajipart. A MuddyWater taktikájának folyamatos fejlődését az is bizonyította, hogy az amerikai és brit kiberbiztonsági és bűnüldözési ügynökségek lelepleztek egy új Python backdoor malware-t, a “Small Sieve”-t, amelynek célja a perzisztencia fenntartása és a veszélyeztetett hálózatokban való felderítés elkerülése.

(forrás)

(forrás)

(forrás)