Backdoor RFID kártyák millióiban

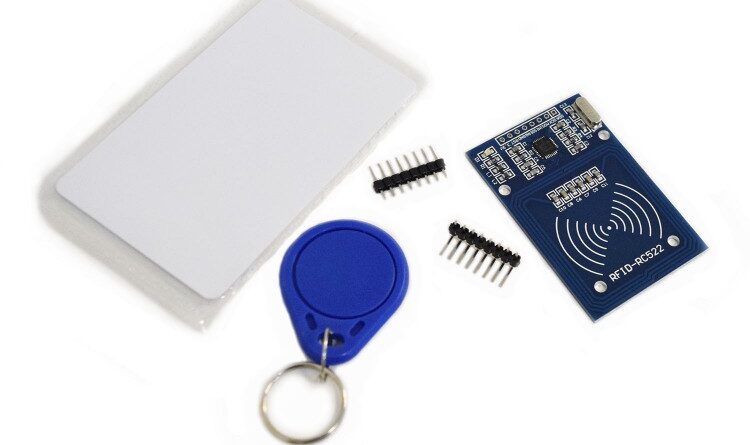

Jelentős backdoor-t talált a Quarkslab francia biztonsági cég a Shanghai Fudan Microelectronics Group, Kína egyik vezető chipgyártója által gyártott több millió érintésmentes kártyában. A Philippe Teuwen, a Quarkslab kutatója által egy kutatási dokumentumban dokumentált backdoor lehetővé teszi az RFID-okoskártyák azonnali klónozását, amelyeket világszerte irodák ajtóinak és szállodai szobáknak a kinyitásához használnak. Bár mindössze néhány perc fizikai közelségre van szükség az érintett kártyához a támadás végrehajtásához, egy olyan támadó, aki képes ellátási láncot támadni, ilyen támadásokat azonnal és széles körben tud végrehajtani – magyarázta Teuwen a tanulmányban. Teuwen elmondta, hogy a backdoort a tömegközlekedésben és a vendéglátóiparban széles körben alkalmazott MIFARE Classic kártyacsaládon végzett biztonsági vizsgálatok során fedezte fel.

Az eredetileg 1994-ben a Philips (ma NXP Semiconductors) által piacra dobott MIFARE Classic kártyacsaládot széles körben használják, és az évek során számos támadás érte őket. A „csak a kártyát érintő” támadásokat lehetővé tevő biztonsági rések (olyan támadások, amelyekhez a kártyához való hozzáférés szükséges, de a megfelelő kártyaolvasóhoz nem) különösen aggasztóak, mivel lehetővé tehetik a támadók számára a kártyák klónozását, vagy a tartalmuk olvasását és írását, csupán néhány perces fizikai közelséggel. Az évek során a MIFARE Classic család új verzióiban javították a biztonsági kutatók által dokumentált különböző típusú támadásokat.

2020-ban a MIFARE Classic FM11RF08S változatát a Shanghai Fudan Microelectronics, az engedély nélküli „MIFARE-kompatibilis” chipek vezető kínai gyártója adta ki. A Teuwen megjegyezte, hogy ez a változat olyan speciális ellenintézkedésekkel rendelkezik, amelyek célja, hogy meghiúsítsa az összes ismert, csak kártyára irányuló támadást, és fokozatosan piaci részesedést szerzett világszerte. A Shanghai Fudan FM11RF08S kártyáit vizsgálva, amelyek a közösség által „statikus titkosított nonce”-nak nevezett ellenintézkedést használnak, Teuwen kidolgozott egy olyan támadást erre a változatra, amely néhány perc alatt képes feltörni az FM11RF08S kulcsokat, ha azokat legalább három szektorban vagy három kártyán használják újra. További kutatások során egy olyan hardveres hibára derült fény, amely ismeretlen kulccsal történő hitelesítést tesz lehetővé. Teuwen ezután az új támadást arra használta, hogy megszerezze („feltörje”) ezt a titkos kulcsot, és megállapította, hogy az minden létező FM11RF08S kártyán közös.