Észak-koreai hackerek a LinkedIn kriptopénz-felhasználókat célozzák a RustDoor malware-rel

A kiberbiztonsági kutatók továbbra is figyelmeztetnek az észak-koreai kiberszereplők azon próbálkozásaira, hogy a LinkedIn-en keresztül célozzák meg a leendő áldozatokat a RustDoor nevű rosszindulatú szoftverek terjesztése céljából. A legújabb figyelmeztetés a Jamf Threat Labs-től származik, amely elmondta, hogy észlelt egy támadási kísérletet, amelyben egy felhasználót úgy kerestek meg a szakmai közösségi hálózaton, hogy egy STON.fi nevű, törvényes decentralizált kriptopénzváltó (DEX) toborzójának adták ki magukat. A rosszindulatú kibertevékenység része annak a több szálon futó kampánynak, amelyet a Koreai Népi Demokratikus Köztársaság (KNDK) által támogatott kiberszereplők indítottak, hogy interjúk vagy kódolási feladatok elvégzése ürügyén beszivárogjanak a hálózatokba.

A pénzügyi és a kriptovaluta-ágazat a legfőbb célpontok közé tartozik az észak-koreai államilag támogatott szereplők számára, akik tiltott bevételek szerzésére és a rezsim érdekei alapján folyamatosan változó célok teljesítésére törekszenek. Ezek a támadások a decentralizált pénzügyi („DeFi”), kriptopénz- és hasonló vállalkozások alkalmazottait célzó, „rendkívül testre szabott, nehezen felderíthető social engineering kampányok” formájában nyilvánulnak meg, amint azt az Egyesült Államok Szövetségi Nyomozó Irodája (FBI) nemrégiben egy figyelmeztetésben kiemelte. Az észak-koreai social engineering tevékenység egyik figyelemre méltó mutatója a kód futtatására vagy alkalmazások letöltésére irányuló kérésekhez kapcsolódik a vállalat tulajdonában lévő eszközökön, illetve a vállalat belső hálózatához hozzáféréssel rendelkező eszközökön. Egy másik említésre méltó szempont, hogy az ilyen támadások olyan alkalmazást megelőző teszt vagy hibakeresési gyakorlat elvégzésére irányuló kérésekkel is járnak, amelyek nem szabványos vagy ismeretlen Node.js csomagok, PyPI csomagok, szkriptek vagy GitHub-tárhelyek végrehajtását foglalják magukban.

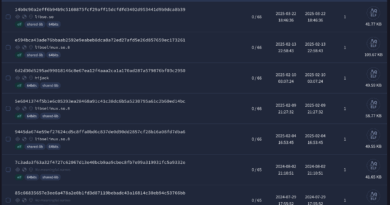

A Jamf által észlelt legutóbbi támadási lánc egy állítólagos kódolási kihívás részeként egy Visual Studio projekt letöltésére csábítja az áldozatot, amely két különböző, azonos funkcionalitású második lépcsős hasznos teher („VisualStudioHelper” és „zsh_env”) letöltésére szolgáló bash parancsot tartalmaz. Ez a második fázisú kártevő a RustDoor, amelyet a vállalat Thiefbucket néven követ nyomon. A cikk írásakor egyik kártevőkereső-motor sem jelölte rosszindulatúnak a zippelt kódolási tesztfájlt. A RustDoor, egy macOS backdoor, amelyet a Bitdefender először 2024 februárjában dokumentált egy kriptovaluta cégeket célzó malware kampány kapcsán. Az S2W egy későbbi elemzése egy GateDoor nevű Golang-változatot fedezett fel, amelyet Windows-gépek megfertőzésére szántak.