Az OilRig kihasználja a Windows Kernel hibáját kémkedési kampányában

Az OilRig néven ismert iráni kiberszereplő egy, a Windows Kernelt érintő, mostanra javított jogosultság-növelési hiba kihasználását figyelték meg az Egyesült Arab Emírségeket és az Öböl-menti régiót célzó kiberkémkedési kampány részeként.„A csoport kifinomult taktikát alkalmaz, amely magában foglalja egy olyan backdoor telepítését, amely a Microsoft Exchange szervereket használja ki a hitelesítő adatok ellopására, és olyan sérülékenységek kihasználását, mint a CVE-2024-30088” – áll Mohamed Fahmy, Bahaa Yamany, Ahmed Kamal és Nick Dai, a Trend Micro kutatóinak 2024. október 11-én közzétett elemzésében. A kiberbiztonsági vállalat Earth Simnavaz néven követi nyomon a kiberszereplőt, amelyet APT34, Crambus, Cobalt Gypsy, GreenBug, Hazel Sandstorm (korábban EUROPIUM) és Helix Kitten néven is emlegetnek.

A támadási láncok egy korábban nem dokumentált implantátum telepítését foglalják magukban, amely olyan képességekkel rendelkezik, amelyekkel a hitelesítő adatok kiszivárogtatására képes az on-prem Microsoft Exchange szervereken keresztül, ami az ellenfél által a múltban már bevált taktika, miközben a nemrég nyilvánosságra hozott sérülékenységeket is beépíti exploit-arzenáljába. A Microsoft által 2024 júniusában javított CVE-2024-30088 a Windows kernelben a jogosultságok kiterjesztésének egy olyan esetére vonatkozik, amelyet a SYSTEM jogosultságok megszerzésére lehet kihasználni.

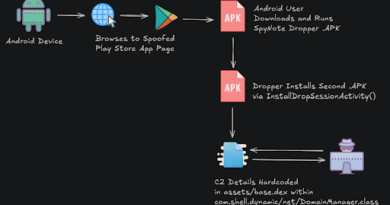

A célhálózatokhoz való kezdeti hozzáférést egy sebezhető webkiszolgálóba való behatolással könnyítik meg, hogy egy web shellt dobjanak le, majd az ngrok távoli kezelőeszköz leejtése után a perzisztencia fenntartása és a hálózat más végpontjaira való áttérés következik.

Az OilRig által a legutóbbi támadássorozatban alkalmazott egyik figyelemre méltó technika a jelszószűrő házirend DLL (psgfilter.dll) leállításához szükséges megnövelt jogosultságokkal való visszaélést foglalja magában annak érdekében, hogy a tartományi felhasználókból a tartományvezérlőkön vagy a helyi gépeken lévő helyi fiókokon keresztül bizalmas hitelesítő adatokat nyerjenek ki.

A psgfilter.dll használatát már 2022 decemberében megfigyelték egy közel-keleti szervezeteket célzó kampány kapcsán, amely egy másik, MrPerfectionManager nevű backdoor-t használt.