InvisibleFerret technikai elemzése

A közelmúltban, október és november folyamán észak-koreai kibertevékenység növekedését figyelték meg az ANY.RUN szakemberei, amely során jól ismert és jellegzetes technikát alkalmaztak: állásinterjúk megrendezését több kártevőcsalád terjesztésére. Ezt a technikát korábban a QRLog és a Docks /RustDoor terjesztésére használták, most pedig a BeaverTail és az InvisibleFerret terjesztése a célja a kiberszereplőknek.

Ezek a rosszindulatú komponensek nem véletlenszerűen jelennek meg a megkérdőjelezhető kalózszoftverek fájljai között. Egy kiberszereplő erőfeszítéseinek részeként terjesztik, amely a technológiai, pénzügyi és kriptovaluta-szektort célozza meg, és amelynek elsődleges célpontjai a fejlesztők. A kiberszereplők hamis állásinterjúk megrendezésével a Contagious Interview vagy DevPopper néven ismert kampányban kódolási kihívásoknak (vagy azok függőségeinek) vagy videohívószoftvereknek álcázott rosszindulatú szoftvereket terjesztenek.

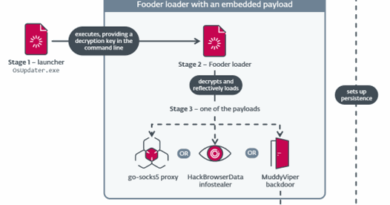

A terjesztett implantátumok egyike a BeaverTail, egy stealer és loader, amelyet obfuszkáltan JavaScriptben írtak, és NPM-modulként szállítottak. A BeaverTail egy testreszabott hordozható Python-környezetet („p.zip”) tölt le, és később az InvisibleFerret-et telepíti következő lépésként, amely az ANY.RUN blobejegyzésének a fő témája. Az InvisibleFerret egy Python-alapú backdoor kártevő, amelyet észak-koreai fenyegető szereplők, leginkább a Lazarus Group célzott kampányaiban vetnek be. Social engineering technikákat használ ki, és álláskeresési folyamatnak álcázva szivárog be a rendszerekbe. Az InvisibleFerret képességei közé tartozik a földrajzi helymeghatározás követése, az FTP és Telegram botokon keresztüli fájlszivárogtatás, a billentyűzetfigyelés és a vágólap figyelése. Az ANY.RUN elemzéséből kiderül, hogy rosszul titkosított Base64 karakterláncokat használ az érzékeny adatok elrejtésére, és a kezdeti felderítéshez olyan legitim szolgáltatásokra támaszkodik, mint az ip-api.com. Ezek a tulajdonságok, valamint az ismert Python-könyvtárakra való támaszkodás rosszindulatú célokra, jól szemléltetik a kártevő technikai mélységét és működési összetettségét.