Sandworm APT kiberkémkedési kampánya

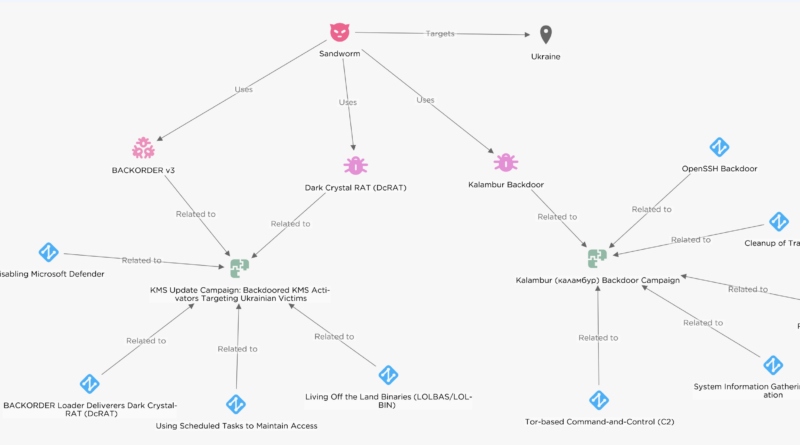

Az EclecticIQ elemzőinek jelentése szerint a Sandworm (APT44) nevű, az orosz GRU-hoz köthető kiberfenyegetés-csoport ukrán Windows-felhasználókat céloz meg egy kiberkémkedési kampány során. A támadók kalóz Microsoft Key Management Service (KMS) aktivátorokat és hamis Windows-frissítéseket használnak, hogy terjesszék a BACKORDER nevű betöltőt, amely végül a Dark Crystal RAT (DcRAT) nevű távoli hozzáférésű trójait telepíti. Ez lehetővé teszi számukra érzékeny adatok megszerzését és kémkedést.

A kampány során a támadók egy “KMSAuto++x64_v1.8.4.zip” nevű, jelszóval védett ZIP-fájlt terjesztenek, amely a BACKORDER betöltőt tartalmazza. A fájl egy KMS aktiváló eszköznek álcázza magát, hogy olyan felhasználókat célozzon meg, akik a Windows licencelési követelményeit szeretnék megkerülni. A BACKORDER betöltő végül a Dark Crystal RAT-ot telepíti, amely lehetővé teszi a támadók számára az adatok exfiltrálását és a kémkedést.

Ukrajnában a kalózszoftverek, köztük a KMS aktivátorok széles körű használata jelentős támadási felületet biztosít a fenyegető szereplők számára. A Microsoft becslése szerint az ukrán állami szektorban használt szoftverek 70%-a nem rendelkezik megfelelő licenccel, ami a jelenlegi háborús helyzet miatt valószínűleg tovább romlott. Ez a gyakorlat lehetőséget ad a támadóknak, hogy rosszindulatú programokat ágyazzanak be a széles körben használt szoftverekbe, ezáltal kiterjedt kémkedést és adatlopást végezve, ami közvetlenül fenyegeti Ukrajna nemzetbiztonságát és kritikus infrastruktúráját.

A felhasználóknak ajánlott kerülniük a kalózszoftverek használatát, és csak megbízható forrásokból származó szoftvereket telepíteniük. Ezenkívül fontos a rendszeres szoftverfrissítés és a naprakész vírusvédelem használata a hasonló fenyegetések elleni védelem érdekében.

Az EclecticIQ elemzői megosztották az azonosításhoz szükséges indikátorokat és Sigma és YARA szabályokat.