JavaScript obfuszkációs technika

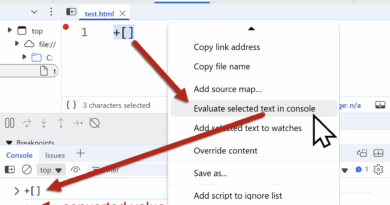

A Juniper Threat Labs egy kifinomult adathalász támadást azonosított, amely egy amerikai politikai akcióbizottság tagjait célozta meg. A támadás során a támadók egy új JavaScript obfuszkációs technikát alkalmaztak, amelyet először 2024 októberében mutattak be biztonsági kutatók. Ez a módszer kihasználja a Unicode speciális karaktereit, nevezetesen a Hangul fél- és teljes szélességű kitöltő karaktereket, hogy bináris értékeket (0 és 1) reprezentáljon. Ezekből a karakterekből álló csoportok alkotják az ASCII karaktereket, így a teljes rosszindulatú kód láthatatlan marad a forráskódban. A kód végrehajtása egy rövid bootstrap kód segítségével történik, amely egy Proxy get() csapdán keresztül éri el a rejtett tulajdonságot.

A támadás további jellemzői közé tartozik a több szintű Postmark nyomkövetési linkek használata, amelyek elrejtik a végső cél URL-jét, valamint a kódba épített debugger megszakítások és időzítési ellenőrzések, amelyek célja a biztonsági elemzők munkájának megnehezítése. Ez az eset rávilágít arra, hogy a támadók milyen gyorsan képesek integrálni a legújabb biztonsági kutatások eredményeit a valós támadásokba.