BackConnect malware

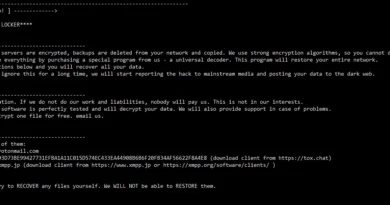

A Trend Micro szerint a Black Basta és a Cactus nevű zsarolóvírus-csoportok új módszert alkalmaznak: a BackConnect nevű rosszindulatú programot használják, hogy tartós hozzáférést biztosítsanak a megfertőzött rendszerekhez, és érzékeny adatokat szivárogtassanak ki.

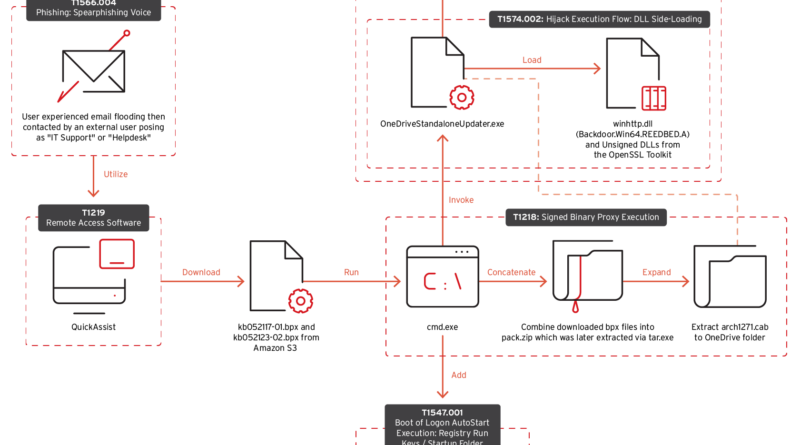

A támadók pszichológiai megtévesztéssel érik el, hogy az áldozatok megadják a kezdeti hozzáférést. Ehhez többek között a Microsoft Teams alkalmazást használják, hogy jogosulatlan hozzáférést szerezzenek. A támadók kihasználják a OneDriveStandaloneUpdater.exe fájlt, amely a OneDrive frissítéséért felelős, hogy rosszindulatú DLL-eket töltsenek be, és így hozzáférjenek a belső hálózatokhoz. A támadók a BackConnect rosszindulatú programot alkalmazzák, hogy tartósan irányításuk alatt tartsák a megfertőzött gépeket. A BackConnect kapcsolódik a korábban ismert QakBot nevű rosszindulatú programhoz, amelyet 2023-ban egy Operation Duckhunt nevű akció során számoltak fel. A QakBot fertőzések korábban a Black Basta csoport által használt elsődleges hozzáférési módszerek voltak, mielőtt a felszámolás miatt új módszereket kellett keresniük. A támadók a WinSCP alkalmazást használják az adatok ki- és feltöltésére.

A támadók kereskedelmi felhőalapú tárolási szolgáltatásokat használnak a rosszindulatú fájlok tárolására és terjesztésére, kihasználva azok széleskörű elterjedtségét és a nem megfelelően konfigurált vagy nyilvánosan elérhető tárolókat. A Trend Micro fenyegetésfelderítési adatai szerint 2024 októbere óta a legtöbb incidens Észak-Amerikában (21 eset) és Európában (18 eset) történt. Az Egyesült Államokban 17 szervezetet érintettek, míg Kanadában és az Egyesült Királyságban egyaránt öt-öt esetet regisztráltak.