Tajvani kritikus infrastruktúra kihasználása

A Cisco Talos biztonsági kutatói felfedeztek egy kiberkémkedési kampányt, amelyet UAT-5918 néven követnek nyomon, és amely legalább 2023 óta aktív. Ez a fejlett perzisztens fenyegetést (APT) jelentő csoport elsősorban Tajvan kritikus infrastruktúráját célozza, hosszú távú hozzáférést biztosítva magának az áldozatok rendszereihez információlopás céljából.

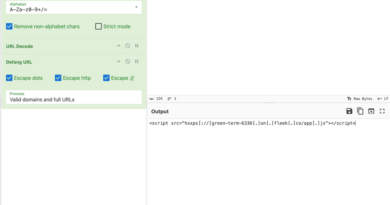

Az UAT-5918 csoport ismert, nyilvánosan elérhető sebezhetőségeket (N-day sebezhetőségek) használ ki a frissítetlen, internetre kapcsolódó web- és alkalmazásszervereken, hogy kezdeti hozzáférést szerezzen. A csoport nyílt forráskódú eszközöket alkalmaz a hálózati felderítéshez és a laterális mozgáshoz a kompromittált rendszerekben. Ilyen eszközök például az FRPC, FScan, In-Swor, Earthworm és Neo-reGeorg. A támadók webshell-eket telepítenek a felfedezett aldomain-ekre és internet-hozzáféréssel rendelkező szerverekre, hogy több belépési pontot hozzanak létre. Továbbá, hitelesítő adatokat gyűjtenek a regisztrációs adatbázisokból, az NTDS-ből, valamint eszközökkel, mint a Mimikatz és böngésző hitelesítő adat kinyerők. Ezeket az adatokat később felhasználják további hozzáférési csatornák létrehozására, például RDP-n keresztül.

Az UAT-5918 tevékenységei és eszközei jelentős átfedést mutatnak más ismert APT csoportokkal, mint a Volt Typhoon, Flax Typhoon és Dalbit. Különösen a Volt Typhoon csoporttal való hasonlóság figyelemre méltó, amelyet az Egyesült Államok kormánya Kínához köthető állami támogatású szereplőként azonosított.