BRICKSTORM kampány európai célpontok ellen

Az NVISO jelentése szerint a BRICKSTORM nevű kémkedési célú hátsó ajtó (backdoor) a kínai UNC5221 klaszterhez köthető, és legalább 2022 óta aktív európai iparágak ellen. Eredetileg Linux rendszereken észlelték, de mostanra Windows környezetekben is azonosították, ami a célzott rendszerek sokféleségét mutatja.

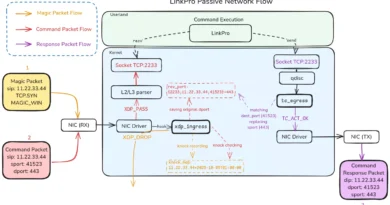

A BRICKSTORM lehetővé teszi a támadók számára fájlok feltöltését, letöltését, átnevezését és törlését, valamint könyvtárak létrehozását és listázását. Támogatja a TCP, UDP és ICMP protokollokon keresztüli csatorna kialakítását, lehetővé téve például RDP és SMB kapcsolatok továbbítását, ami elősegíti a hálózaton belüli oldalirányú mozgást. A Windows minták nem tartalmaznak közvetlen parancsvégrehajtási képességet, valószínűleg a biztonsági megoldások észlelésének elkerülése érdekében.

A BRICKSTORM a parancs- és vezérlőszerverek (C2) eléréséhez DoH-t használ, megkerülve a hagyományos DNS-figyelést. A kommunikáció három rétegű TLS titkosítással történik, közte a WebSocket és Yamux multiplexálást, ami megnehezíti a forgalom elemzését és észlelését. A támadók valós felhőszolgáltatásokat, például Cloudflare Workers és Heroku alkalmazásokat használnak a C2 forgalom proxyzására, érvényes TLS tanúsítványokkal.