Kiberkémkedés indiai háttérrel

A Proofpoint és Threatray a TA397 (Bitter) kódnevű, India-barát állami támogatókat vélhetően magában foglaló kiberkém csoport tevékenységét részletezik. A tanulmány nyomon követi a 2024 októbere és 2025 áprilisa közti kampányokat, amelyek során a csoport elsősorban európai szervezeteket célozott meg, különösen azokat, amelyek Kínával vagy Pakisztánnal kapcsolatosak.

Kiberbiztonsági szempontból különösen fontos, hogy a TA397 kifinomult spear‑phishing technikákat alkalmaz: adathalász leveleket küldtek hamisított, de valósnak tűnő kormányzati vagy diplomáciai szervnek álcázott feladóktól, és (gyakran megbízható forrásokra mutató) linkeken keresztül sebezhető csomagokat juttattak a célgépre. A fertőzési lánc jellemző eleme volt a scheduled task létrehozása: PowerShell vagy parancssor hívásokkal folyamatos kapcsolatot tartottak a C2 szerverekkel, adott intervallumonként küldve környezeti adatokat (gépnév, felhasználónév) és lekérve a második fázisú payloadokat.

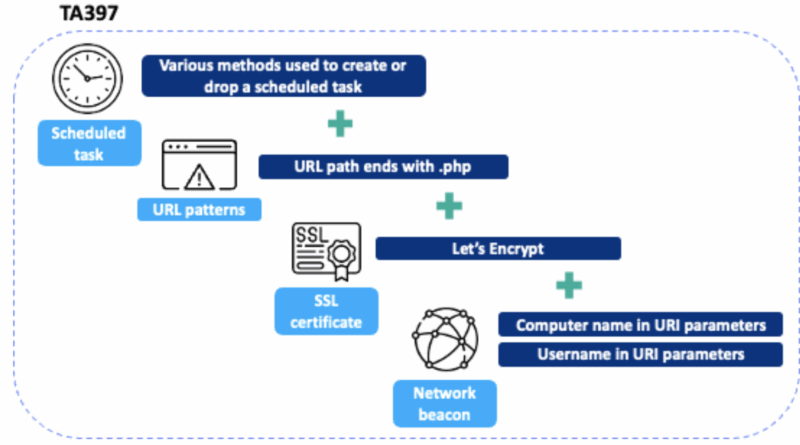

Az infrastruktúra lebuktatató indikátorok közé tartozik a specifikus PHP URI-sémák (a számítógép felhasználónevével kombinálva), ütemezett feladatok használata, valamint a Let’s Encrypt tanúsítványokat használó támadó szerverek.

Az elejtett malware-ek között szerepelnek a CorataTracking (pl. wmRAT, MiyaRAT), továbbá a 2016-tól ismert ArtraDownloader család is – ezek mind a rendszerfelderítéshez (gépnév, OS adatok) és adatlopáshoz használhatók. A kutatók meglepődve fedezték fel, hogy minden eszközcsoport ugyanazokat a rendszerinformációkat gyűjti – gépnév, felhasználónév, operációs rendszer –, és azonos karakterhelyettesítős vagy egyszerű titkosítási technikákat alkalmaznak, ami arra utal, hogy egységes fejlesztőcsapat mögött állnak. A csoport kézi irányítású (hands-on) spear-phishing támadásokat hajt végre, majd a fertőzés után az operátorok közvetlenül vezérlik a rendszereket, rendszerszintű eszközöket telepítenek és folyamatosan frissítik a RAT-okat. Ez a kettős modell – automatizált alapok + emberi kontroll – az egyik legveszélyesebb és legnehezebben detektálható fenyegetési struktúra. Amikor az operátorok közvetlenül beavatkoznak, az jellemzően indiai munkaidő alatt történik, ami alátámasztja a csoport földrajzi origináriumára vonatkozó gyanúkat.

Ezek a jellemzők – mint a spear‑phishing, ütemezett feladatok, kevert IoC-sémák és operátori beavatkozás – lehetővé teszik a TA397 automatikus és magas biztonságú detektálását a hálózati viselkedésminták és infrastruktúra alapján. A tanulmány második része részletesen beavat az alkalmazott malware-ek szerkezeti és titkosítási jellemzőibe, valamint fejlett TTP-elemzést nyújt.