UNK_SneakyStrike

A Proofpoint Threat Research jelentése szerint a TeamFiltration keretrendszert már a kiberbűnözők is felhasználják egy jelentős account takeover (ATO) kampányban. A UNK_SneakyStrike nevű akció 2024 decembere óta több mint 80 000 Microsoft Entra ID felhasználói fiókot támadott meg mintegy száz felhőbérlő környezetben, több sikeres hozzáférésátvétellel is járva.

A támadók a Microsoft Teams API-t és világ több AWS régióban felállított szervereit használják arra, hogy user-enumeration és password spraying technikákkal azonosítsák és próbálják meg feltörni a fiókokat. A TeamFiltration eredetileg etikus pentesting eszköznek készült, de mostantól egy automatizált támadási lánc részévé vált.

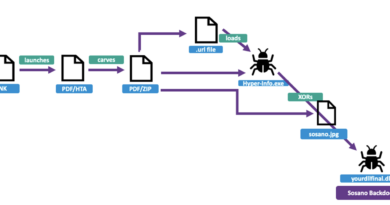

Profin kidolgozott indikátorokat figyeltek meg, amelyek közül egyik legszembetűnőbb az elavult Microsoft Teams user-agent használata („Mozilla/5.0 … Teams/1.3.00.30866 …”). Ez azonosításra alkalmas, mert nagyon ritka a normál környezetben. Emellett feltűnt, hogy a támadók olyan Microsoft OAuth kliensalkalmazásokat céloztak, melyek speciális family refresh tokenhez jutnak – ez lehetővé teszi számukra, hogy OneDrive-on keresztül backdoor hozzáférésttelepítsenek, pótmegosztókat helyezzenek el, vagy Outlook/OneDrive fájlmásolásokat hajtsanak végre.

A kampány jellegzetes mintázata az egyes támadási hullámok során megfigyelhető koncentrált, brutális jelszót próbáló roham, amit többnapos szünet követ. Az igencsak jól automatizált rendszer a különböző AWS régiók között váltogatva próbál terjeszkedni, elkerülve az egyszeri IP-alapú blokkolásokat.

Ez komoly figyelmeztetés arra nézve, hogy a red-teames, penetration-tesztelésre szánt eszközök hogyan válhatnak könnyen fegyverré, ha rossz kezekbe kerülnek, és a felhőalapú identitásmenedzsment rendszerek mennyire sérülékenyek az automatizált jelszótörési technikákkal szemben.