GodFather mobilbanki trójai

A Zimperium zLabs nemrég felfedezte, hogy a GodFather mobilbanki trójai új generációja nagyon kifinomult módon használ mobilos virtualizációs technikát. A kártevő egy valós, legitim banki vagy kriptós alkalmazás virtualizált másolatát indítja el a felhasználó eszközén, egy host alkalmazáson keresztül. Ez azt jelenti, hogy amikor a felhasználó elindítaná az eredeti appot, valójában a támadó által készített, elkülönített környezetben futó verzióhoz jut, amit a támadó teljes mértékben képes figyelni és manipulálni valós időben.

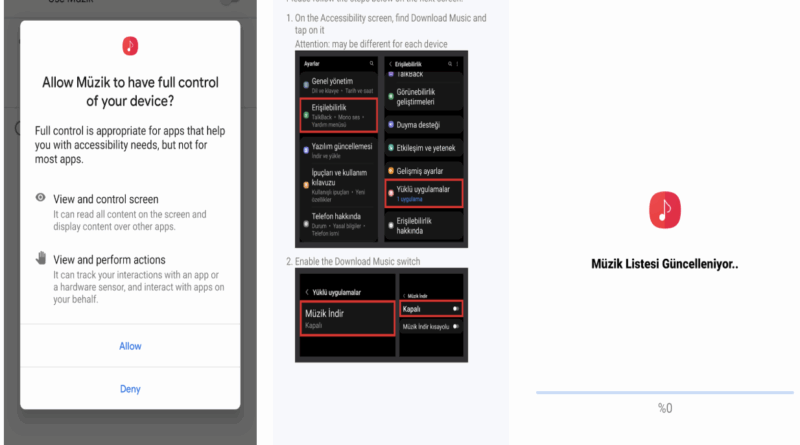

Ez a módszer lehetővé teszi, hogy minden kattintást, gépelést, jelszóbevitelt és titkosítatlan adatot a malware rögzítsen – miközben maga a felhasználó sem vesz észre semmit. A telepített trójai keretrendszere révén hozzáfér a teljes appfolyamatokhoz, és képes szoftveresen módosítani az alkalmazás viselkedését – akár root-kedet felismerő technikákat is kikerülve. Az APK-k zip szerkezetét szándékosan megváltoztatja úgy, hogy elkerülje a statikus analízis eszközeit, a manifest fájltól kezdve a kódrészletekig. Továbbá az Android hozzáférési szolgáltatásaira is támaszkodik, hogy jogosultságokat kérjen a végrehajtáshoz.

A virtualizációs sandboxt futtató alkalmazást a felhasználó tudta nélkül próbálja elfuttatni – tipikusan session-alapú telepítéssel –, a trójai kijátszik minden figyelmeztetést. A rendszer a háttérben titkosított C2-konzultációra is képes, ahol a rosszindulatú kód extra instrukciókat kér és követ. Az eszközön a felhasználó jelszóit, PIN-kódjait, banki tranzakcióit gyakorlatilag minden adatát ellophatja.

Különösen aggasztó, hogy a Zimperium feltárása szerint nem csak egy-két alkalmazás érintett, hanem több tucat, köztük tizenkettő konkrétan török pénzintézetekét célozza – világszerte közel ötszáz app erőforrása potenciálisan veszélyben. Ez új szintre emeli a mobilos fenyegetéseket: a virtualizált futás lehetővé teszi az alkalmazások kifinomult élő manipulációját, adatlopását és a felhasználói bizalom teljes megtörését.

Ezért a védelem most már nem korlátozódhat a poszt-futásos vizsgálatokra: szükség van a futtatás közbeni viselkedéselemzésre, runtime container-monitorozásra, az alkalmazások telepítésének szigorú ellenőrzésére, és az APK-összetevők integritásának valós idejű vizsgálatára. A mobilbiztonsági stratégiának olyan rendszereket kell alkalmaznia, amelyek felismerik, ha egy app nem a valódi környezetében, hanem egy máshol kontrollált, virtuális környezetben fut – csak így lehet megakadályozni, hogy a felhasználó tudta nélkül a saját appja kémprogrammá alakuljon.