Slow #TEMPEST malware elemzése

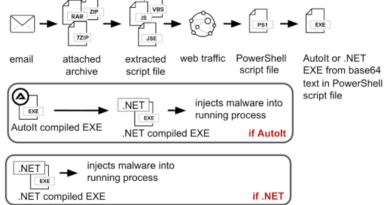

2024 végén a Palo Alto Networks Unit 42 felfedezett egy új variánst a Slow #TEMPEST malware‑kampányból, amely kifinomult kódelrejtési technikákat alkalmaz, hogy elkerülje mind a statikus, mind a dinamikus elemző eszközöket. A támadás egy ISO állomány formájában érkezik, amely több fájlt tartalmaz, köztük két veszélyes DLL‑t: a zlibwapi.dll loader DLL titkosított payloadot old ki, amelyet az ipc_core.dll overlay szegmensében tároltak – ez a szeparáció is nehezíti a forensics vizsgálatot.

A malware egyik fő trükkje a vezérlési gráf elrejtése (CFG obfuscation), dinamikus ugrásokat használva (jump RAX utasításokkal), melyek futásidőben számítják a következő utasítás címét, regiszterállapotok (pl. ZF, CF) alapján – ez lehetetlenné teszi a hagyományos dekompilátorok, például a Hex‑Rays számára az értelmezést. Emellett a függvényhívások is el vannak rejtve: CALL RAX formájában történnek, a hívott címek – Windows API‑k vagy könyvtári modulok – szintén futásidőben számíthatók ki, így azonosításuk nehéz statikus elemzéssel.

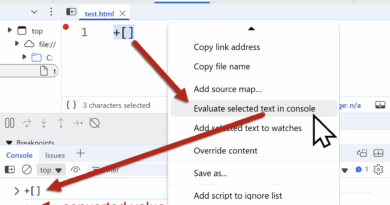

Az Unit 42 kutatói IDA Python szkripteket használtak, amelyek emulálták az egyes egységeket (dispatcher szekvenciákat), feltárták a dinamikus ugrási pontokat és a függvényhívások célcímeit. Ezek után vissza tudták építeni a normális vezérlési útvonalakat, és a loader fő funkcióját is képesek voltak megérteni.

A loader egy anti‑sandbox ellenőrzést hajt végre, csak akkor hajtja végre a payloadot, ha a rendszerben legalább 6 GB memória található – ezzel próbálják működésre fogni a valós készülékeket és elkerülni az elemző környezeteket. A kutatók szerint ez a technikai evolúció jól illusztrálja, hogyan emelik új szintre a malware‑írók az obfuszkációs védekezést, ezzel megnehezítve az automatizált észlelést és a robusztus védelmi szabályok kialakítását.