DoNot APT európai kampány

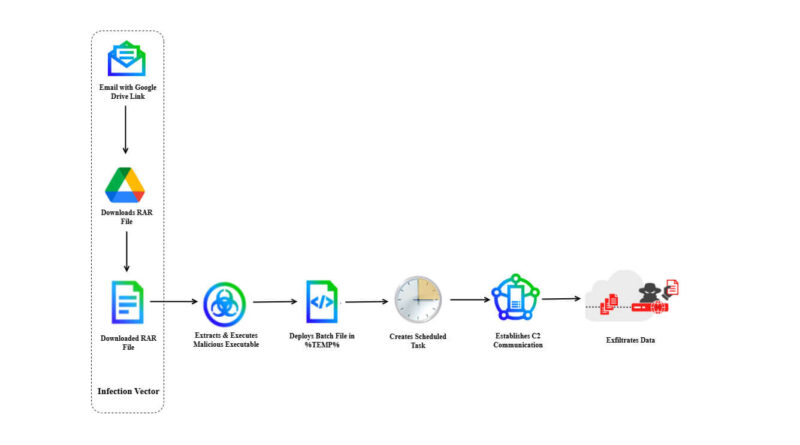

A DoNot APT egy 2016 óta aktív, állami támogatású fenyegető szereplő, amely korábban Dél‑Ázsiára fókuszált, de most kiterjesztette tevékenységét európai kormányzati és diplomáciai szervezetek felé is. A Trellix Advanced Research Center egy diplomáciai körlevelet hamisítva indított spear‑phishing e-mail kampányt az olasz külügyminisztérium egyik képviselőjének nevében, amely egy Google Drive-os linkre mutatott. Ez egy jelszóval védett RAR tömörített fájlt tartalmazott (SyClrLtr.rar), amelyben a PDF‑nek tűnő notflog.exe kártékony program kapott helyet.

Amikor a felhasználó végrehajtotta az exe‑t, az elindított egy batch fájlt (djkggosj.bat) a %TEMP% könyvtárban, amely létrehozott egy PerformTaskMaintain nevű ütemezett feladatot tízpercenként, biztosítva ezzel a rendszerhez való folyamatos hozzáférést. A háttérben futó malware a korábban csak a DoNot APT által ismert LoptikMod RAT volt, mely távoli kódfuttatást, adatkinyerést és hálózati kommunikációt tesz lehetővé.

A fertőzés során több módszert alkalmaztak, a futtatható fájl egy játéknak álcázott digitális aláírással is rendelkezett, a kód erősen obfuszkált továbbá sandbox technikák is segítették az észrevétlenséget. A kommunikáció a C2 szerverrel HTTPS POST kéréseken keresztül zajlott, amelynek jelenleg nem aktív, de az adatszivárgás korábbi forgalma alapján kompromittáló adatokat gyűjtött.

A támadási lánc több MITRE ATT&CK technikát is érint, spearfishing linkkel való inicializációt, batch parancsokkal való végrehajtást, ütemezett feladat létrehozását, sandbox‑ellenőrzést és URL‑szintű C2 kommunikációt. Ezek a módszerek jól kifinomult, kiépített támadássá formálódnak, amellyel a DoNot APT új területeken is beveti kémtevékenységeit.