FileFix kampány

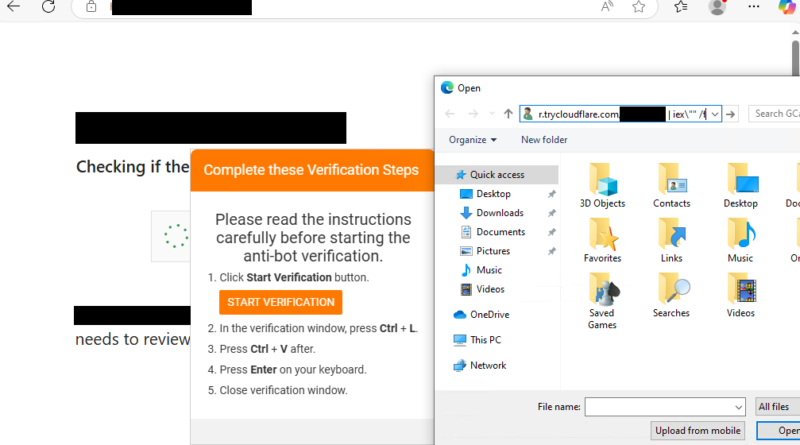

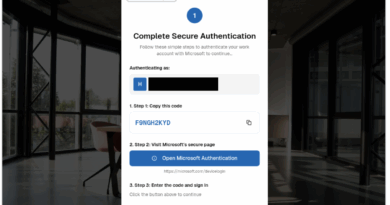

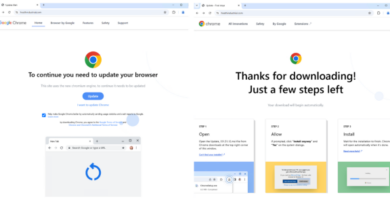

A DFIR Report és a Proofpoint jelentése szerint az új, PHP-alapú Interlock RAT variánst használó LandUpdate808 (KongTuke) webinject kampány új szakaszához érkezett. Kompromittált webhelyeken elrejtett egy sor captcha típusú prompt jelenik meg az áldozatoknak, amelyek arra kérnek, hogy másolják be a vágólap tartalmát a Windows futtatás párbeszédablakba. Ez a manőver indítja el a PowerShell scriptet, amely letölti és elindítja a PHP-alapú Interlock RAT-ot. Korábban a csoport JavaScript és Node.js (NodeSnake) variánsokat használt, ám a mostani megközelítés fő érve a PHP beépítése, ami fokozza az adaptálhatóságot Windows környezetben.

A RAT a felhasználó AppData/Roaming mappájába másolja a php.exe-t és egy wefs.cfg konfigurációs fájlt, majd PowerShell segítségével indítja el, ZIP-bővítmény támogatással. Ez bejegyezteti magát a Windows rendszerindító kulcs alatt, így megmarad a rendszer újraindításai után is. Az indulás után a RAT automatizált felderítést végez, PowerShell parancsokkal lekérdezi a rendszerinfo-t, folyamatokat, szolgáltatásokat, csatlakoztatott meghajtókat, ARP-táblát, sőt az aktuális jogosultság kategóriáját (USER, ADMIN, SYSTEM). A felfedezések JSON formátumban kerülnek továbbításra. A DFIR-elemzés rögzít hands-on-keyboard műveleteket is, LDAP-szerű keresések, domain objektum- és felhasználónéz lekérdezések, RDP használata – ez arra utal, hogy a támadók nemcsak automatizált, hanem manuális lépésekkel is továbbviszik az infiltrációt. Az eszköz képes további fájlok és DLL-ek letöltésére, futtatására, tetszőleges parancsok végrehajtására, készenléti bejegyzések létrehozására vagy önfelmondásra.