Konfety malware

A Zimperium zLabs felfedezte, hogy a régóta ismert reklámcsalásra épülő Konfety malware új változata jelent meg, amely a korábbi klónos evil‑twin technikát ötvözi fejlett megoldásokkal. A fenyegetés most abból áll, hogy ugyanazzal a csomagnévvel egy játékos, ártalmatlan app található a Play Áruházban, míg a káros változat csak harmadik fél áruházakból jut el a felhasználókhoz. Ez a módszer elősegíti, hogy a rosszindulatú komponensek elsődlegesen gyanútlan terjesztési csatornákon keresztül érkezzenek.

A legújabb Konfety variáns különösen rafinált trükkökkel rejtőzik: az APK fájl ZIP-szerkezetét manipulálva állít elő olyan torzulásokat, melyek elbizonytalanítják az elemző eszközöket. Például engedélyezik az encrypted ZIP-flag-et anélkül, hogy titkosítás történne, vagy hamis BZIP-alapú tömörítést deklarálnak, amik összeomlasztják az APKTool és JADX elemzőket. Ezzel a malware elkerüli a statikus elemzést, de Android rendszeren továbbra is zavartalanul települ, mivel a rendszer rugalmasan kezeli az ilyen hibákat.

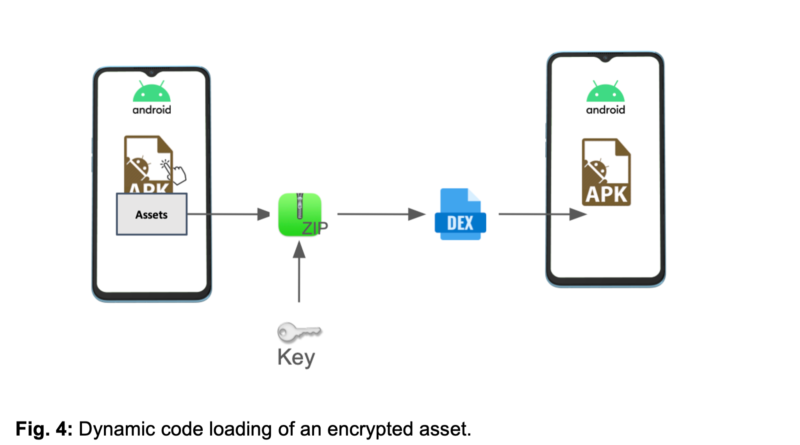

Továbbá dinamikus kódbetöltést (dynamic code loading) használ, amelynek során egy titkosított DEX modul rejtőzik az APK assetjei között, és csak futási időben töltődik be, rejtve a malware valódi funkcionalitását. Ez a bináris kód elkülönül az alapalkalmazástól, és csak akkor derül ki, ha az app fut – statikus vizsgálattal nem látható.

A zLabs kutatói összefüggéseket fedeztek fel a múltbeli Konfety-csalással, mint például a CaramelAds SDK használata, @injseq mintázat keresése a kódban, valamint a hamis user agreement popup megjelenítése, ami korábbi kampányokra is jellemző volt. A malware ezzel hirdetésmegjelenítésre, további appok szofisztikált toborzására és állandó böngészőértesítések küldésére használja a fertőzött eszközöket.

A hálózati elemzések szerint a fertőzés után az app megnyit egy böngészőt, majd kommunikál a támadó által kontrollált szerverekkel (például push.razkondronging.com), amelyek továbbirányításokat és payloadszolgáltatást indítanak, hogy végül telepítsék a további modulokat vagy böngészői spameket generáljanak.

A Konfety új verziója geofencing technikát is alkalmaz, azaz a kártevő régió alapú viselkedés-módosítást hajt végre: bizonyos országokban átirányításokra, másokban csak Google-domén hoz egy gyanútlan élményt. Emellett az alkalmazás ikonja is le van tiltva, a felhasználók nem láthatják az appot, ami tovább növeli a lopakodását.