Kínai kiberszereplő a tajvani félvezető-szektort célozza meg Cobalt Strike-al

A tajvani félvezetőipar három, korábban nem dokumentált, kínai államilag támogatott fenyegető szereplő által indított spear-phishing kampányok célpontjává vált. A kampányok célpontjai a félvezetők és integrált áramkörök gyártásában, tervezésében és tesztelésében részt vevő szervezetek, az ágazaton belüli szélesebb körű berendezés- és szolgáltatásellátási lánc szereplői, valamint a tajvani félvezetőpiacra szakosodott pénzügyi befektetési elemzők voltak – áll a Proofpoint jelentésében.

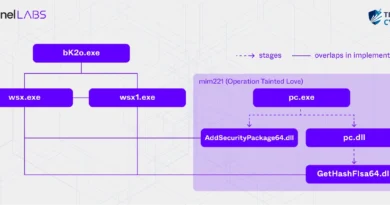

A biztonsági cég szerint a tevékenységre 2025 március és június között került sor. Ezeket három, Kínához kötődő klaszterhez tulajdonították, amelyeket UNK_FistBump, UNK_DropPitch és UNK_SparkyCarp néven követik nyomon. Az UNK_FistBump állítólag félvezetőtervezéssel, csomagolással, gyártással és ellátási lánccal foglalkozó szervezeteket célzott meg adathalászkampányokkal, amelyek a Cobalt Strike vagy egy Voldemortnak nevezett C-alapú egyedi backdoor szállítását eredményezték, amelyet korábban több mint 70 szervezet ellen irányuló támadásokban használtak világszerte.

A támadási láncban a kiberszereplő végzős diáknak adja ki magát a toborzási és HR személyzetnek küldött e-mailekben, amelyekben álláslehetőségeket keres a célzott vállalatnál. A valószínűleg feltört fiókokról küldött üzenetek tartalmaznak egy állítólagos önéletrajzot (egy PDF-nek álcázott LNK fájlt), amely megnyitásakor egy többlépcsős sorozatot indít el, amely vagy a Cobalt Strike vagy a Voldemort szállításához vezet. Ezzel egyidejűleg egy csali dokumentumot jelenít meg az áldozatnak, hogy ne keltsen gyanút.

A Voldemort használatát a Proofpoint a TA415 nevű kiberszereplőnek tulajdonítja, amely átfedésben van az APT41 és Brass Typhoon néven emlegetett, kínai nemzetállami csoporttal. Ennek ellenére az UNK_FistBumphoz kapcsolódó Voldemort-tevékenység a Cobalt Strike-hoz használt betöltőeszközben és a C2-höz használt hardcoded IP-cím miatt a TA415-től eltérőnek tekinthető kiberszereplőről lehet szó.

Az UNK_DropPitch viszont több nagy befektetési cégnél is megfigyelték olyan személyek vonatkozásában, akik befektetési elemzésekre összpontosítanak, különösen a tajvani félvezetőiparban. A 2025 áprilisban és májusban küldött adathalász e-mailek egy PDF dokumentumra mutató linket ágyaznak be, amely megnyitásakor egy ZIP fájlt tölt le, amely egy rosszindulatú DLL hasznos terhet tartalmaz, amelyet DLL sideloadinggal indítanak el.

A hamis DLL egy HealthKick kódnevű backdoor, amely képes parancsok végrehajtására, a futások eredményeinek rögzítésére és egy C2-kiszolgálóra történő kiszivárogtatására. Egy másik, 2025 május végén észlelt támadásban ugyanezt a DLL sideloading megközelítést használták egy TCP reverse shell létrehozására, amely a 465-ös TCP porton keresztül kapcsolatot létesít egy kiberszereplő által ellenőrzött 45.141.139[.]222 VPS szerverrel.

A reverse shell a támadók számára a felderítési lépések elvégzésére szolgál, és az „ema.moctw[.]info” C2-tartományon keresztül távvezérlés céljából ledobják az Intel Endpoint Management Assistant (EMA) programot.

Ez az UNK_DropPitch célzás példaértékű a félvezető-ökoszisztéma kevésbé nyilvánvaló területeit átfogó hírszerzési prioritásokra, amelyek túlmutatnak a tervező és gyártó egységeken – mondta a Proofpoint.