AllaKore RAT

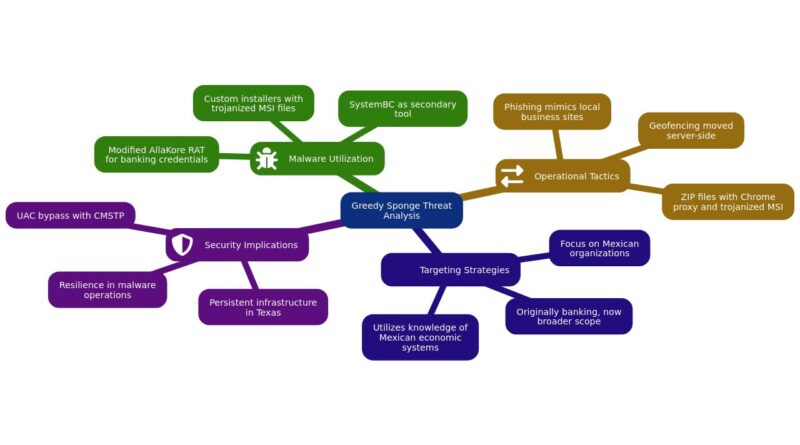

A Greedy Sponge egy, 2021 óta aktív, pénzügyi motivációjú támadócsoport, amely most újabb hullámban használja a módosított AllaKore RAT és a másodlagos SystemBC eszközök kombinációját célpontjai kompromittálására, főként Mexikóban. A támadás úgy történik, hogy a felhasználó egy látszólag ártalmatlan ZIP fájlt kap, benne egy Chrome proxy futtatható fájllal és egy trojanizált MSI csomaggal. Ez utóbbi tartalmaz egy .NET letöltőt (Gadget.exe/Tweaker.exe), amely titokban összeállítja az AllaKore RAT payloadját és elindítja azt. Ráadásul opcionálisan települ a SystemBC, amely támogathatja a command-and-control kommunikációt és adatlopást.

Korábbi emailekben jellemzően Mexikói intézmények nevei szerepeltek, de az új, generikus InstalarActualiza_Policy.msi elnevezés kevésbé árulkodó, ami még TTP-ket is finomította. A RAT kulcsfunkciói közé tartozik billentyűnaplózás, képernyőfotók készítése, valamint a bankspecifikus belépési adatok célzott kinyerése – mindezt strukturált formában, hogy a támadók könnyebben használhassák fel csalásokhoz. A csoport sajátossága, hogy telepítési módja (ZIP+MSI), eszközhasználata (RDP a C2-hez) és nyelvi/geo-alapú célzása is jellemzi, ráadásul az infrastruktúrájuk Texasban fut – így a jogi fellépés is nehézkes.

A vizsgálatban kiemelték, hogy a kompromittálás után egy PowerShell-alapú cleanup script fut le, amely tünteti az eszköz jellemzőit a fájlrendszerből és a naplókból. Emiatt a javaslatok közé tartozik a PowerShell modul-, script- és transzkriptnaplózás szigorú engedélyezése, valamint felhasználói oktatás phishing kampányokkal szemben. Ez azért különösen fontos, mert a belépéshez felhasználói interakció szükséges, ezért az alkalmazotti tudatosság alapvető védelmi vonalat jelent.