Visszatért a Lumma stealer

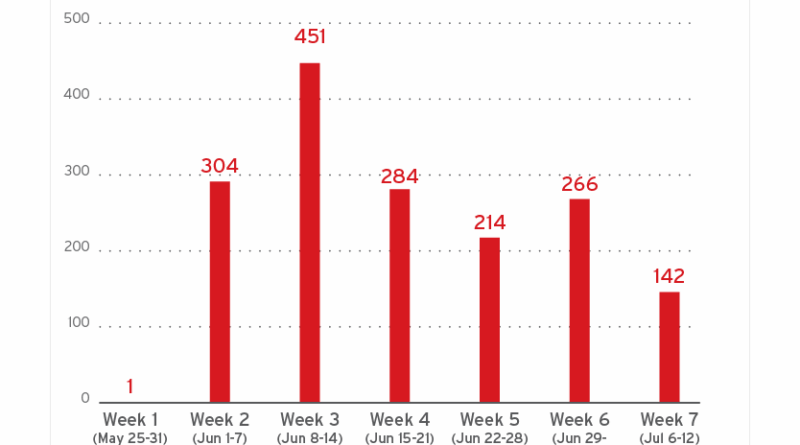

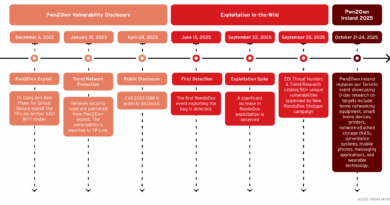

A Trend Micro jelentése szerint a Lumma stealer malware-as-a-service (MaaS) platform, nem sokkal az elrendelt globális lekapcsolás után újjáéledt. Az amerikai és nemzetközi igazságügyi szervezetek 2025 májusában leállították a Lumma vezérlő infrastruktúrájával kapcsolatos domén működését, majd átmenetileg deaktiválták a malware központi szervereit is. Ennek nyomán az első hatás mérhető visszaesést hozott, de a Trend Micro júniusi és júliusi telemetria szerint a korábbi fertőzési szint szinte teljesen visszatért.

Az újjászerveződés főbb jelei közé tartozik, hogy a támadók elhagyták a Cloudflare közismert infrastruktúráját, helyette orosz szolgáltatókhoz – például a Selectelhez – menekültek, így kevésbé érzékenyek a törlésekre. A csoport megszilárdította az új C2-infrastruktúrát, és száz új domainről számoltak be, amelyek hetek alatt újra működni kezdtek.

A terjesztési módszerek is kifinomultabbá váltak, továbbra is népszerűek az úgynevezett fake crack/keygen webhelyek, amelyek malvertising és manipulált keresési eredmények útján csalnak felhasználókat úgy, hogy úgy tűnik, tört szoftvert kínálnak – valójában azonban letöltő láncolaton keresztül a Lumma Downloader futtatásához vezető jelszóval védett ZIP-et adnak le. A ClickFix technika továbbra is él, a fertőzött weboldalak hamis CAPTCHA-oldalt jelenítenek, melybe beillesztett PowerShell parancsot futtatva a malware memóriába töltődik (file-less módszer), így sokáig rejtve maradhat.

Kiegészítésképp GitHub hackerek is létrehoztak automatikusan generált repozitóriumokat – például HWID spoofer vagy Photoshop crack álnév alatt –, amelyek valójában a Lumma payloadot kínálják. Emellett YouTube videók és Facebook posztok is terjesztik az áldozatkat megtévesztő linkeket, gyakran felszólítással, hogy ideiglenesen kapcsolják ki az antivírust, mielőtt bármit letöltenének.

Az új változat technikailag továbbra is elsősorban érzékeny adatokat, felhasználói böngésző-kulcsokat, cookie-kat, kriptotárca fájlokat lop el, és ezeket titkosított C2-csatornán keresztül exfiltrálja. A file-less működés miatt az antivírusok nem érzékelik, hiszen nem hagy vissza fájlnyomot a rendszerben.

Trend Micro kiemelte, a jogi fellépések – mint az infrastruktúra felszámolása – önmagában nem elegendőek. A csoport gyorsan reagál, újjászervezi magát, és még láthatatlanabb, rejtettebb csatornákat alkalmaz. Emiatt a cégeknek folyamatosan figyelniük kell a viselkedésalapú jelekre, valamint a rendszeres felhasználói edukációra kalóz szoftverek, keygenerátorok és hamis CAPTCHA-oldalak kerülése érdekében.