Homográf támadások: nem minden az, aminek látszik

A Palo Alto Networks Unit 42 elemzése a homográf támadásokról ismerteti, hogy a kibertámadók hogyan használják ki az Unicode karakterekben rejlő hasonlóságokat—például cirill vagy görög betűk csempészésével a latin alapú domain nevekbe—hogy megtévesszék a felhasználókat és megkerüljék a védelmi rendszereket. Emiatt egy látszólag biztonságosnak tűnő domain, mint Ηоmоgraph, valójában más karakterekből áll, és így könnyen átmegy a vizuális, de nem a gépi ellenőrzésen

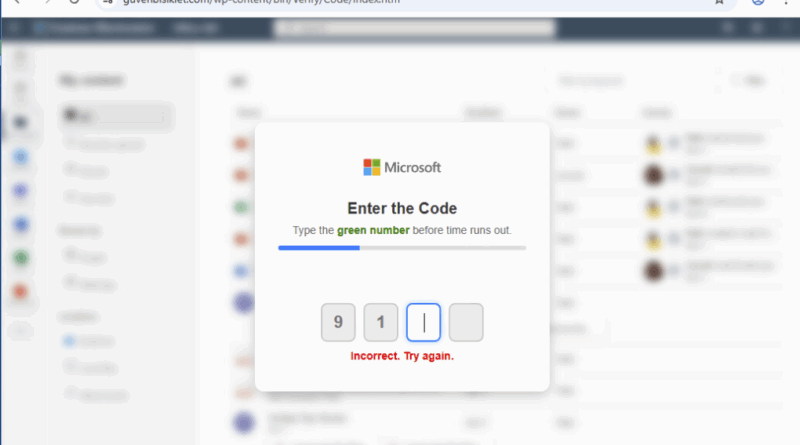

Az emberi szem számára a cím elsőre helyesnek tűnik, ugyanakkor a hasonló kinézetű karakterek miatt az automatikus elemző eszközök sem mindig ismerik fel a manipulációt. Ez különösen veszélyes, mivel a támadások nagyban támaszkodnak arra, hogy a címzett kattintson a linkre, így a manipulált domainnel generált URL olyan gondatlanságot váltana ki, ami ransomware, credential theft vagy malware telepítéshez vezethet.

A homográf támadások kifinomultan használják az Unicode ábécé különböző írásrendszereit arra, hogy emberi megtévesztés révén átverjék a védelmi eljárásokat. A védelemhez egyrészt szükséges az automatizált e‑mail-elemzés és viselkedéselemzés alkalmazása, másrészt a domain-névvel kapcsolatos kockázatok feltérképezése és folyamatos monitorozása — különösen olyan infrastruktúrák esetén, ahol káros linkek elfogadása akár jogosultság kompromittálásához is vezethet.