SAP NetWeaver kihasználása

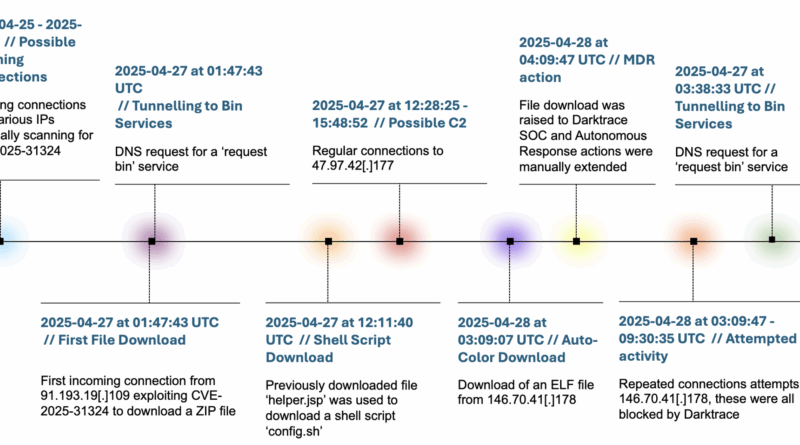

A Darktrace az Auto‑Color Backdoor Linux-alapú malware támadásának valós idejű lefutását és megállítását mutatja be. Az incidens egy amerikai vegyi cég hálózatában történt, ahol a támadó a frissen megjelent CVE‑2025‑31324 SAP NetWeaver sérülékenységet használta ki, hogy feltöltse és futtassa az Auto‑Color RAT-et egy többfázisú kompromittálási lánc részeként.

A Darktrace 24‑órás, önállóan működő AI‑rendszere felismerte a gyanús ELF fájl letöltését és az esetleges C2 infrastruktúra felé irányuló kommunikációs kísérleteket, így időben leállította és izolálta a fertőzést. A Threat Research csapat később azonosította a fenyegetés összetételét és működését.

Az Auto‑Color egy nagyon rejtett RAT, amely Linux rendszereken érvényesül. Root privilégiumokkal telepítve módosítja az /etc/ld.so.preload fájlt, beillesztve egy rosszindulatú .so könyvtárat, így rendszerkomponensként képes teljes lefedettséget biztosítani. A program nevéhez híven átnevezi saját fájlát /var/log/cross/auto-color névre, hogy naplónak tűnjön. Amennyiben root jogok hiányában fut, csak szerényebb aktivitást végez, miközben tovább próbál kapcsolatot létesíteni a távoli C2 szerverrel TLS-en keresztül. Ha ez nem sikerül, a legtöbb funkciója leáll – ez egy kifejezetten kifinomult lopakodó eváziós taktika, amely visszatartja a végrehajtást elemző vagy tesztkörnyezetben történő vizsgálat idején.

A támadás mögötti infrastruktúra egy SAP NetWeaver szerver, amelyet a szokványos metadata uploader endpointon keresztül értek el CVE‑2025‑31324 kihasználásával. Körülbelül három napon keresztül zajlott a támadás, de az AI‑vezérelt rendszerek időben értékelték a gyanús viselkedést és zárták le a kommunikációt, minimalizálva a károkat.