UNC3886 technikái és védekezés

Trend Micro elemzése az UNC3886 APT-csoport korábbi támadási mintáit értékeli át, célozva ezzel a jövőbeni védekezés megerősítését. A jelentés szerint az UNC3886 az elmúlt években kritikus infrastruktúrákat támadott – köztük kormányzati, telekommunikációs és energia szektort –, különösen olyan rendszereket, mint a VMware vCenter/ESXi, Fortinet FortiOS és Juniper Junos OS, melyekben zero‑day vagy nagy hatású sebezhetőségeket használt ki. A támadási módszerei között szerepel az éles exploit-ok alkalmazása nyilvánosan elérhető alkalmazásokon keresztül, hiteles fiókokkal való belépés, valamint a nem felügyelt konfigurációk kihasználása.

A csoport jól ismert eszközeit ismertetik, a TinyShell egy könnyű, HTTP/HTTPS alapú backdoor; a Reptile és a Medusapedig kernel‑szintű rootkitek Linux rendszerekhez, amelyek képesek folyamatokat, fájlokat, hálózati kapcsolatokat elrejteni és port-knocking, PAM backdoor-altatások alkalmazásával tartós jelenlétet biztosítani.

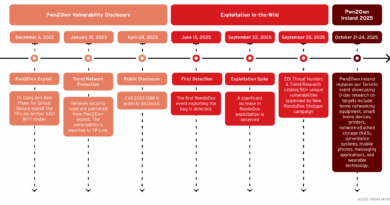

A tanulmány ismerteti a legismertebb sebezhetőségeket, melyeket az UNC3886 kihasznált: többek között a VMware vCenter RCE CVE-2023-34048, FortiOS heap buffer overflow CVE-2022-42475, és a vCenter információszivárgást (CVE-2022-22948), valamint a ESXi vendégkódfuttatást lehetővé tevő CVE-2023-20867 és a Juniper Junos OS CVE-2025-21590.