Incidensek harmada: Pszichológiai megtévesztés

A Palo Alto Networks Unit 42 jelentése a 2024 májusa és 2025 májusa közötti incidenskezelési eseteket vizsgálja, külön hangsúlyt fektetve az emberközpontú kibertámadási módszerekre. A riportban azonosították, hogy a pszichológiai megtévesztés (social engineering) immár a legmegbízhatóbb, legskálázhatóbb és legsúlyosabb behatolási forma lett – több mint egyharmad (34‑35%) esetben ez volt az elsődleges támadási vektor.

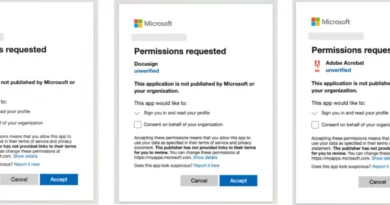

Az elemzés szerint a támadók gyakran nem phishing üzenetekkel, hanem nem hagyományos vektorokon keresztül érik el áldozataikat, ide tartozik például az SEO poisoning, álcázott böngészői promptok vagy a helpdesk manipuláció. Ezekben az esetekben a támadók gyakran élő interakcióval élnek vissza – például technikai támogatót kihasználva – és 40 percen belül adminisztrátori jogokat szereznek pusztán belső eszközök és kifinomult érzelmi manipuláció által.

A riport különséget tesz a magas érintettségű és nagyléptékű, automatizált modellek között. Előbbinél a támadók élőszóval, segítséggel manipulálják a célszemélyt, míg utóbbi olyan technikák használatát jelenti, mint gyanús SEO-tartalmak, kattintásrögzítő kampányok és hamis böngésző üzenetek, amelyek nagy számú felhasználót ragadnak meg a pillanat hevében, jellemzően e‑mailen kívüli csatornákon keresztül is eljutva hozzájuk.

A jelentés egyértelműen rámutat arra, hogy az emberek és szervezeti folyamatok, nem pedig a technológiai hiányosságok jelentik a legfőbb támadási felületet. Az esetek mintegy 70 %-ában a támadók több támadási felületen keresztül léptek be, és 86 % okozott működésbeli leállást vagy üzleti zavarokat. Az adatszivárgás napi tényező lett, az esetek közel 60%-ában érzékeny információ vált hozzáférhetővé.

A generatív mesterséges intelligencia felgyorsította és személyre szabottabbá tette a social engineering kampányokat, a támadók AI-t használnak e‑mailek szerkesztésére, vezetői hangok klónozására visszahívásos átverésekhez és akár autonóm agentek létrehozására, amelyek több lépéses, automatizált behatolási láncot visznek végig felügyelet nélkül.

A Unit 42 elengedhetetlennek tartja a viselkedéselemző és identitásfókuszú védelmi rendszerek (ITDR) integrálását, amelyek képesek korán felismerni az anomáliát felhasználói viselkedésben vagy identitások használatában. Kiemelten ajánlott a feltételes hozzáférés (conditional access) alkalmazása, a help desk protokollok szigorítása és a hozzáférések azonosságának folyamatos felülvizsgálata. A Zero Trust filozófia alkalmazása nem csak hálózatra, hanem felhasználókra is vonatkoztatva jelent jelentős előrelépést.

Az esetek statisztikái szerint a social engineering intrúziók során a leggyakrabban használt szerepkörök, privilegizált fiókok megszerzése (66 %), belső személyek impersonifikációja (45 %) és hang alapú hívásos átverések (23 %) voltak megfigyelhetőek, ami azt mutatja, hogy a támadók nem csak technikai eszközökben, hanem forgatókönyvekben is egyre kifinomultabbá válnak