Kína titkos képességei

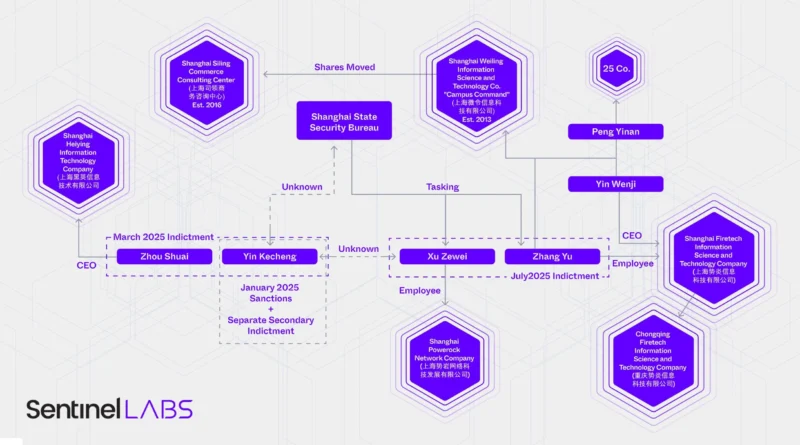

A SentinelOne kutatása naprakész betekintést nyújt Silk Typhoon, a korábban Hafnium néven ismert kínai állami hátterű kibercsoport műveleteibe. Kína kiberügynökségi háttere ma már nem csupán exploitokra épül, hanem tudatosan épített ipart technológiafejlesztő hálózatokra, amelyek mögött hivatalos és nem nyilvános vállalati struktúrák állnak, a jelentés új szakaszt nyit a kínai kiberkémkedés megértésében.

SentinelLabs feltárta, hogy a Silk Typhoon mögött álló vállalatok—mint a Shanghai Powerock és a Shanghai Firetech—több mint tizenhat szabadalmat nyújtottak be kémeszközökre, köztük olyanokra, amelyek képesek titkosított végponti adatokat kinyerni, routereket távolról vizsgálni, Apple-eszközökről fájlokat visszaállítani, vagy hálózati adatokat gyűjteni. Ez megmutatja, hogy a Silk Typhoon műveleteinek technológiai háttere ipari szintre emelkedett, annak ellenére, hogy ezek az eszközök korábban nem voltak nyilvánosan dokumentálva a csoport tevékenységei között.

A Silk Typhoon nem csupán hagyományos támadástípusokban jártas, hanem olyan frontvállalkozásokon keresztül üzemeltetett technológiai ökoszisztémát is, amelyek magas fokon automatizált kémmodulokat fejlesztenek kormányzati megbízásra—ez C corps hackerek és szoftver eszközöket gyártó cégek összefonódását jelzi.

A Microsoft Threat Intelligence korábbi jelentései alapján Silk Typhoon egyre inkább a szolgáltatói ellátási láncokra (supply chain) fókuszál. Olyan kulcsfontosságú informatikai szolgáltatásokat és rendszereket céloznak meg, mint a távmenedzsment platformok, VPN- és cloud alkalmazások vagy identitáskezelő szoftverek. Ezek sebezhetőségeit exploitálva először betörnek a szolgáltatókhoz, majd onnan irányítottan bejutnak az ügyfelek hálózatába, el kezdve a behatolást és adatlopást. Az eszközök közt szerepelnek olyan kritikus zero-day sebezhetőségek, mint az Ivanti Pulse Connect VPN (CVE‑2025‑0282), Palo Alto PAN‑OS (CVE‑2024‑3400) és Citrix NetScaler ADC (CVE‑2023‑3519), amelyeket gyorsan kihasználnak.

A kombinált kép arra enged következtetni, hogy Silk Typhoon nem csak hacker csoport, hanem egy privát–állami együttműködés részeként egy átfogó technológiai infrastruktúrával is rendelkezik. A vezető cégek szabadalmai az Apple rendszer, router- és eszköz visszaállítási technológiák, valamint különféle titkosításfeltörő modulokra utalnak—ezek olyan támadó képességeket fednek fel, amelyek meghaladják a korábban ismert támadási repertoárt.