ToolShell – AK47 átfedés

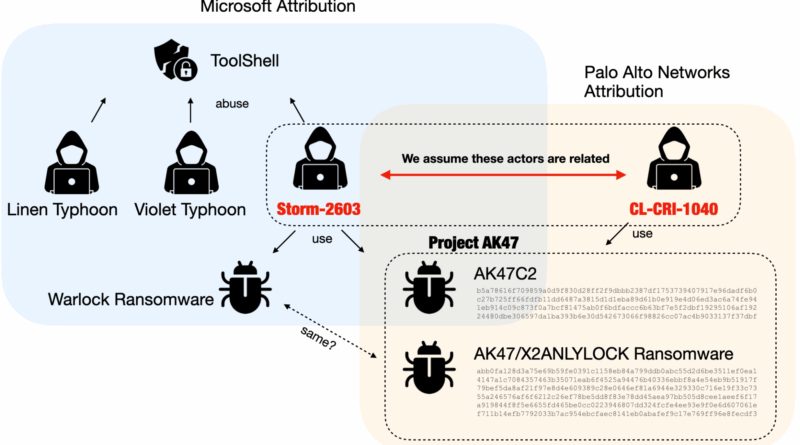

A Palo Alto Networks Unit 42 részletes technikai elemzést tett közzé az AK47 néven azonosított fenyegetési kampányról, amely szorosan összefügg a Microsoft SharePointot érintő, frissen felfedezett sebezhetőségek kihasználásával. A kutatók megfigyelései szerint a támadások hátterében a CL-CRI-1040 nevű fenyegető csoport áll, amelyet több más forrás – köztük a Microsoft is – Storm-2603 néven azonosított. A támadássorozat középpontjában a ToolShell exploit-lánc állt, amely négy különböző CVE azonosítóhoz köthető (CVE-2025-49704, 49706, 53770 és 53771). Ezek a hibák lehetővé tették a támadók számára, hogy hitelesítés nélküli, távoli kódvégrehajtást hajtsanak végre SharePoint szervereken keresztül, az így elért gépeken pedig különféle hátsóajtókat és zsarolóvírusokat helyeztek el.

A támadók által használt eszközkészletet Project AK47 néven említik a jelentésben, amely nemcsak a távoli vezérléshez szükséges komponenseket, hanem saját fejlesztésű ransomware-t is tartalmaz. Az AK47 kampány egyik központi eleme az AK47C2 nevű backdoor, amely különböző kommunikációs protokollokon – köztük HTTP-n és DNS-en – keresztül tart kapcsolatot az irányítószerverekkel. Ez a modularitás lehetővé teszi a támadók számára a dinamikus irányítás fenntartását a kompromittált rendszerek felett. A fertőzés során a támadók az úgynevezett loader komponenseket is alkalmazzák, amelyek legitim szoftverek, például 7-Zip vagy más ismert alkalmazások mögé rejtett kártékony DLL-eket töltetnek be az operációs rendszerrel. Ezzel nemcsak a fertőzés diszkrécióját biztosítják, hanem a klasszikus antivírus-ellenőrzéseket is kijátsszák.

A zsarolóvírus-komponens – amelyet X2ANYLOCK vagy AK47 ransomware néven is azonosítanak – szintén a kampány szerves részét képezi. Ez az eszköz nem csupán titkosítja az áldozat rendszereit, hanem adatokat is kiszivárogtat, amelyeket később publikusan is megjelentetnek a Warlock nevű szivárogtatási platformon. A kutatók szerint a kampány mögött valószínűleg pénzügyi motivációk állnak, ám nem zárják ki azt sem, hogy az akciókhoz állami háttér vagy hírszerzési célok is kapcsolódhatnak.

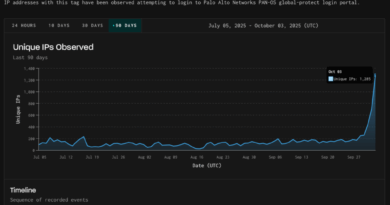

A CL-CRI-1040 csoport, illetve az általa használt Project AK47 már hónapok óta aktív, és az új SharePoint sebezhetőségek publikálását követően gyorsan megindította célzott támadásait különböző iparágak, főként kormányzati, pénzügyi és kritikus infrastruktúrát kezelő szervezetek ellen. A támadások gyakran az ismert exploitláncon alapulnak, de a kompromittálás után teljes körű jelenlétet alakítanak ki a hálózatban, kihasználva a PowerShell-alapú hátsóajtókat, C2 csatornákat és az operációs rendszerhez illeszkedő perszisztens mechanizmusokat.

A Unit 42 szerint ez a kampány nem csupán a sebezhetőségek gyors kihasználása miatt jelent veszélyt, hanem azért is, mert a támadók fejlett kódolási és elrejtési technikákat alkalmaznak, és támadási infrastruktúrájuk képes gyorsan adaptálódni. Az AK47 kampány példája azt mutatja, hogy a SharePoint és más vállalati platformok elleni célzott támadások a jövőben is kulcsszerepet játszanak majd az állami vagy pénzügyi célú kiberműveletekben. A védekezéshez nem elegendő csupán a biztonsági frissítések telepítése – a támadási lánc viselkedésalapú észlelése, valamint a hálózati anomáliák korai felismerése és folyamatos naplóellenőrzés elengedhetetlen.