Több dél-koreai nagykövetséget támadtak XenoRAT kártevővel

A Trellix kutatói egy államilag támogatott kiberkémkedési kampányt azonosítottak, amely Dél-Koreában működő külföldi nagykövetségeket céloz meg XenoRAT kártevő terjesztése céljából, rosszindulatú GitHub-tárolókon keresztül. A kampány legalább 19 célzott adathalász támadást hajtott végre 2025 márciusa óta, és még jelenleg is aktív. Bár az infrastruktúra és a technikák hasonlóságot mutatnak az észak-koreai Kimsuky (APT43) csoport módszereivel, több jel is arra utal, hogy kínai eredetű szereplők állhatnak a támadások mögött.

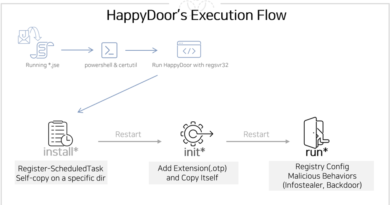

A támadások három fázisban zajlottak: márciusban kezdeti felderítés történt, májusban áttértek diplomaták célzására komplexebb csali e-mailekkel, míg június és július között az USA–Korea katonai szövetség témakörében küldtek álcázott meghívókat és hivatalos leveleket. Az adathalász e-mailek több nyelven – köztük koreaiul, angolul, arabul és franciául – készültek, gyakran valódi események időpontjához igazítva. A támadók jelszóval védett ZIP-archívumokat használtak, melyekben PDF-nek álcázott .LNK fájlok voltak. Ezek PowerShell kódot futtattak, ami letöltötte a XenoRAT trójait GitHubról vagy Dropboxról.

A XenoRAT képes billentyűleütések naplózására, képernyőmentések készítésére, kamera és mikrofon használatára, fájlátvitelre és távoli parancsok végrehajtására. A kártevő memória-alapú töltéssel működik, Confuser Core 1.6.0 segítségével obfuszkáltan, így rejtve marad a rendszereken. Bár a támadások több szempontból az APT43 taktikáit követik, az időzítések és aktivitás alapján Trellix közepes bizonyossággal feltételezi, hogy kínai támogatás is állhat a háttérben.

(forrás)

(forrás)

(forrás)