Diplomaták kihasználása

A Google Threat Intelligence Group által nyilvánosságra hozott jelentés részletesen bemutat egy kifinomult kémkedési kampányt, amelyet a kínai államhoz köthető UNC6384 jelű csoport hajtott végre, és amelynek célpontjai elsősorban délkelet-ázsiai diplomaták, valamint a munkájukhoz kapcsolódó szervezetek voltak. A kampány már önmagában is figyelemre méltó, mert nem egyszerű adathalász e-mailekre vagy sérülékeny dokumentumokra épült, hanem a hálózati hozzáférés egyik legártatlanabbnak tűnő mozzanatát használta ki, a captive portálokat és az internetkapcsolat ellenőrzésére szolgáló automatikus böngészőlekérdezéseket.

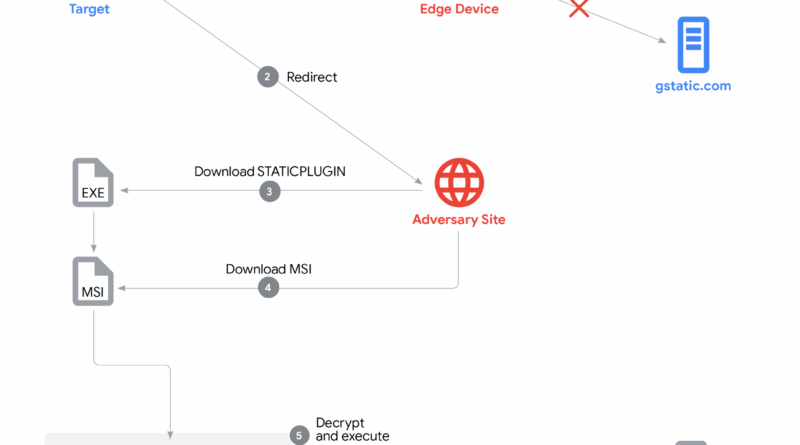

Amikor egy diplomata vagy munkatársának eszköze ellenőrizte, hogy van-e érvényes kapcsolat, a forgalom egy támadói infrastruktúra felé terelődött, amely megbízhatónak tűnő, digitálisan aláírt letöltő komponenst – a STATICPLUGIN-t – juttatta a célrendszerre. Ez a letöltő további telepítőfájlt, egy MSI csomagot húzott le, amely kódinjektálással egy DLL fájlon keresztül töltötte be a PlugX (SOGU.SEC) nevű, Kínához régóta kötődő hátsóajtót. Az egész folyamat úgy zajlott, hogy az áldozat gyakorlatilag semmit nem vett észre, hiszen a fertőzés a memóriában történt, és a háttérben minden legitim frissítésnek tűnt.

A diplomaták számára a veszély kettős volt. Egyrészt a PlugX kiterjedt képességekkel rendelkezik, ami lehetővé teszi dokumentumok, kommunikációs adatok és hitelesítő információk kiszivárogtatását, valamint képes hosszú távon megőrizni a támadók jelenlétét a rendszerben. Ez különösen kritikus, mivel egy diplomata eszközén gyakran érzékeny tárgyalási anyagok, politikai iratok, titkosított üzenetek és belső kommunikáció található. Másrészt az ilyen jellegű támadás a diplomata környezetére is kihat, hiszen a megszerzett adatok alapján a támadók nemcsak egyéni, hanem intézményi szinten is képet kapnak a külpolitikai szándékokról, tárgyalási stratégiákról és nemzetközi kapcsolati hálókról.

A Google a felfedezés után értesítette az érintett Gmail- és Workspace-fiókokat, a Safe Browsing listára felvette a támadásban használt domaineket, valamint javasolta az Enhanced Safe Browsing funkció bekapcsolását. Emellett felhívta a figyelmet a kéttényezős hitelesítés kötelező alkalmazására és a rendszeres frissítések fontosságára. A diplomaták és külügyi szervezetek védelmében azonban ezek az általános javaslatok önmagukban nem elegendőek. Egy nagykövetség vagy nemzetközi szervezet esetében indokolt a hálózati forgalom folyamatos, viselkedésalapú monitorozása, a kimenő DNS és HTTP lekérdezések anomáliáinak vizsgálata, valamint a biztonsági személyzet képzése arra, hogy felismerjék az olyan szokatlan helyzeteket, mint amikor egy ártatlannak tűnő frissítés váratlan viselkedést eredményez.

A diplomaták számára kulcsfontosságú az is, hogy a munkára használt eszközöket elkülönítsék a személyes felhasználástól, hiszen a támadások sokszor a gyengébb láncszemeken keresztül indulnak, például egy családtag eszközén. Továbbá célszerű bevezetni azokat a protokollokat, amelyek minden külső kapcsolatot – legyen az hotel, konferenciahelyszín vagy más ország nyilvános hálózata – kockázatosnak tekintenek, és ezeken kizárólag VPN-en és ellenőrzött, titkosított csatornákon keresztül engedélyezik az érzékeny kommunikációt.

A kínai államhoz köthető kiberaktivitás nemcsak katonai vagy gazdasági titkok megszerzésére irányul, hanem a diplomáciai színtér folyamatos és módszeres megfigyelésére is. A diplomaták védelme érdekében tehát nem pusztán technikai intézkedésekre, hanem a biztonsági kultúra megerősítésére, a személyzet tudatosságának növelésére és az incidenskezelési gyakorlatok rendszeres frissítésére van szükség.