Gayfemboy

A Fortinet jelentése szerint a Gayfemboy egy Mirai családba tartozó botnet, amely 2024 februárjában bukkant fel először, majd újra jelentkezett egy fejlettebb, továbbfejlesztett formában. A támadók kihasználnak több, ismert sebezhetőséget különböző IoT eszközökben — ilyenek a DrayTek, TP-Link, Raisecom és Cisco termékek —, és új, kifinomultobb módszerekkel lépnek fel az automatizált fertőzés érdekében.

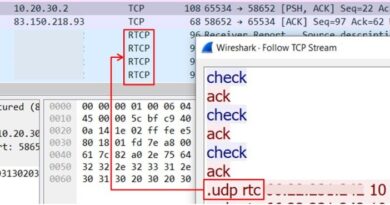

A botnet új hullámát 2025 júliusában észlelték. A FortiGuard Labs azonosította a fertőzési forrásokat: egy támadó IP címről (87[.]121[.]84[.]34) és egy letöltő kiszolgálóról (220[.]158[.]234[.]135). A támadások kifejezetten konfigurációs scripteken keresztül zajlanak, amelyek a céltermékek neveit (asus, zyxel, stb) használják paraméterként a kártevő kihelyezéséhez.

A Gayfemboy kompromittáltság országokra és iparágakra is kiterjed: fertőzött területek között szerepel Brazília, Mexikó, az Egyesült Államok, Németország, Franciaország, Svájc, Izrael és Vietnam. Célpont szerint gyártás, technológia, építőipar, média és kommunikációs szektorok érintettek.

A Mirai-alapú fenyegetések nem múltak el — épp ellenkezőleg, tovább fejlődtek, alkalmazkodva új eszközökben rejlő résekhez. A támadók ügyesen kombinálják ismert betörési módszereket a célzott készülékek kiválasztásával és paraméterezésével. A védekezéshez fontos, hogy a szervezetek frissítsék érintett eszközeiket, zárják be a sebezhetőségeket, és bevezessenek IoT-specifikus behatolás-észlelési lehetőségeket. Emellett érdemes lehet teljes, automatizált biztonsági protokollokat kiépíteni, amelyek a különböző hálózati rétegeken működhetnek a fertőzések azonnali felfedezésére.