Lazarus RAT-ok

A Fox-IT és az NCC Group a Lazarus csoporthoz köthető alcsoport kifinomult támadási láncolatát ismertetik, amely három különböző RAT-ot alkalmaz. A támadók pénzügyi és kriptovaluta-szféra szereplőit vették célba, az AppleJeus, Citrine Sleet, UNC4736 és Gleaming Pisces kampányokból ismert támadóprofilhoz illeszkedve.

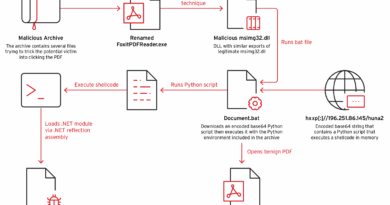

A támadás első fázisa a pszichológiai megtévesztés, a támadók Telegramon keresztül, egy DeFi szervezettől származónak álcázva magukat, hamis Calendly vagy Picktime meeting-foglaló oldalakra terelték az áldozatot. A szerzők szerint valószínűsíthető, hogy egy Chrome-hoz tartozó zero-day sérülékenységet is kihasználtak, mivel az EDR naplózás működésében furcsa csökkenést figyeltek meg. Ez a viselkedés az Apple által dokumentált FudModule rootkittel is összefügghet.

Miután a rendszerbe bejutottak, a PerfhLoader segítségével biztosították a perzisztenciát. Ez a loader a Phantom DLL behívás technikát alkalmazta – egy létező, sebezhető Windows szolgáltatás (SessionEnv) által tölthető be titokban, és a rendszer újraindítását követően is futtatható maradt. A szokásos DLL betöltés előtti tévhitekkel azonos.

A támadási lánc kezdetén a PondRAT került telepítésre. Ez egy egyszerű RAT, amely fájlokat olvas, ír, parancsokat futtat és shellkódot hajt végre. Megfigyelhető volt, hogy a PondRAT aktív volt, nem csupán betöltőfunkcióként működött. Úgy tűnik, a PondRAT a korábbi POOLRAT (egy Lazarus által korábban használt RAT) továbbfejlesztése, hasonló XOR kódolással, hasonló osztálynevekkel és bot-azonosító generálással.

A támadás következő fázisában a ThemeForestRAT lépett működésbe mint második, memóriaalapú RAT. Ez a több platformon – Windows, Linux és macOS – működő, célzott és nem nyilvános malware egy konfigurációból induló, RC4-kódolt beállítások alapján működik, és HTTP(S) kommunikációt folytat a command-and-control szerverrel. Több mint húsz parancsot támogat, többek között fájlfeltöltést, törlést, tömörítést, shell-kód befecskendezést és folyamatkezelést. RDP és USB eseményeket is figyel, ezzel is emelve rejtőzködő képességét.

Három hónappal később a támadók eltávolították PondRAT-ot és ThemeForestRAT-ot, majd beüzemelték a RemotePEnevű, fejlettebb RAT-ot. A RemotePE-t egy titkosított loader (RemotePELoader), amely a Windows DPAPI-t használja a környezethez kötött kulcsok kezelése érdekében, telepítette. Ez a loader szolgáltatásként futtatható, nehéz kibányászni, és valószínűleg magasabb szintű titoktartást, rejtőzködést és operációbiztonságot biztosít az érzékeny célpontok számára.