Kémkampány DLL eltérítéssel

A Cisco Talos jelentése ismerteti, hogyan építik be a támadók a klasszikus DLL eltérítést (DLL search-order hijack) egy modern, több komponensből álló kémkampányba. A kutatók szerint a kampány 2022 óta folyik, elsősorban közép- és dél-ázsiai távközlési szolgáltatók és ipari szereplők ellen. A megtámadott környezetbe a támadók legitimnek tűnő alkalmazásokat telepítenek vagy kompromittálnak úgy, hogy azok egy rosszindulatú, ugyanazon névvel ellátott DLL-t töltenek be — ez a DLL szolgál stagerként, amely dekódolja és előkészíti a tényleges backdoor futtatását.

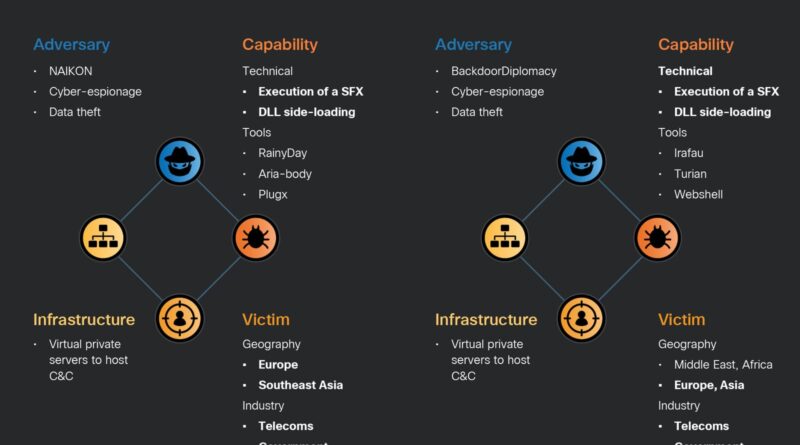

A talált PlugX-variáns újdonsága részben a titkosítási lépcsők összekapcsolásában rejlik, a telepített komponensek először XOR-szűrést alkalmaznak, majd RC4-en mennek keresztül, végül LZNT1 tömörítést használnak — ez a kombináció megnehezíti a statikus vizsgálatot és a mintaalapú detektálást. A mintákban ismétlődő RC4-kulcsok és PDB-útvonalak (fejlesztői build-információk) közös nyomokat adnak, a Talos szakértői szerint ezek erős technikai átfedéseket mutatnak a RainyDay és a Turian backdoorokkal, ami arra utal, hogy ugyanazok a fejlesztési források, vagy közös beszállítói lánc használatban vannak. A kombináció, a gyakori használatban lévő legitim binárisokkiaknázása és a hálózati C2-mechanizmusok alapján a kutatók Naikonhoz kapcsolható tevékenységet feltételeznek, bár az attribúció nem teljes körűen.

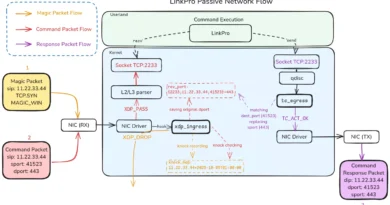

A kampányban a támadók többlépcsős munkamenetet valósítanak meg, a kompromittált DLL elindít egy loader-t, az betölti és dekódolja a további modulokat, majd persistenciát hoz létre és telemetriát küld a parancsvezérlő szervernek. A jelentés hangsúlyozza, hogy a védekezésben különösen fontos a DLL-sideloading elleni kontroll, az alkalmazások integritásának ellenőrzése, a fájlrendszer-engedélyek szigorítása, az alkalmazásengedélyezés (allow-listing) és a memóriaalapú viselkedés-észlelés, mert sok esetben az első behatolás rétege sem exploit volt, hanem egy ártatlannak tűnő telepítés vagy konfigurációs hiba.