Silent smishing

A Sekoia.io kutatói részletes jelentést készítettek a silent smishing kampányról, amely a Milesight ipari mobilrouterek sebezhetőségeit kihasználva teszi lehetővé a támadók számára, hogy észrevétlenül küldjenek kártékony SMS-eket. A TDR-csapat honeypot rendszerei 2025 nyarán figyeltek fel arra, hogy a routerek API-ját célzó kérések segítségével a támadók tömegesen terjesztenek adathalász üzeneteket, amelyek hivatalos szolgáltatásokat – Belgiumban például a CSAM hitelesítési portált vagy az eBox digitális postafiókot – utánozzák. Az üzenetek tömeges kiküldése és a belga előhívószámok következetes használata azt mutatja, hogy Belgium kiemelt célpont, bár franciaországi kampányokat is azonosítottak.

A sebezhetőség gyökere egy korábban ismertetett hiba (CVE-2023-43261), amely érzékeny naplófájlokhoz engedett hozzáférést. Ezekből visszafejthetők voltak adminisztrátori jelszavak, de több esetben a routerek SMS-funkciói hitelesítés nélkül is elérhetők voltak. A támadók így nemcsak üzeneteket küldhettek, hanem hozzáférhettek a bejövő és kimenő SMS-ekhez is. A Shodan keresés több mint 19 ezer nyilvánosan elérhető Milesight routert talált, amelyek közül legalább 572 bizonyíthatóan sebezhető. A legtöbb eszköz Európában és Ausztráliában működik, és sok elavult firmware-t használ.

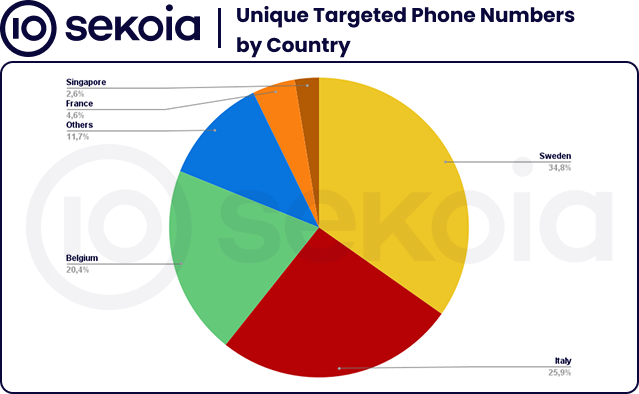

Az SMS-kampányok 2022 februárja óta tartanak, és több százezer célszámot érintettek Svédországban, Olaszországban, Belgiumban és Franciaországban. Míg Svédországban és Olaszországban egyszeri, nagy volumenű támadásokat indítottak, addig Belgiumban és Franciaországban ismétlődő, kisebb hullámok zajlottak, mindig más hivatalos szolgáltatás nevével visszaélve. Belgiumban a CSAM és eBox rendszereket szinte kizárólagos fedősztoriként használták, míg Franciaországban a banki szolgáltatásoktól a postai kézbesítésig sokféle álindok előfordult.