Confucius kémkedése

A FortiGuard Labs friss elemzése szerint a hosszú ideje működő, Dél-Ázsiára fókuszáló Confucius kiberkémkedési csoport stratégiát váltott korábbi, dokumentumokat és hitelesítő adatokat gyűjtő infostealerek helyett egyre gyakrabban telepít hátterben maradó, Python-alapú backdoorokat, így például az AnonDoor nevű implantot, ami a rövid távú adatlopás helyett a tartós megfigyelést és parancsvégrehajtást szolgálja.

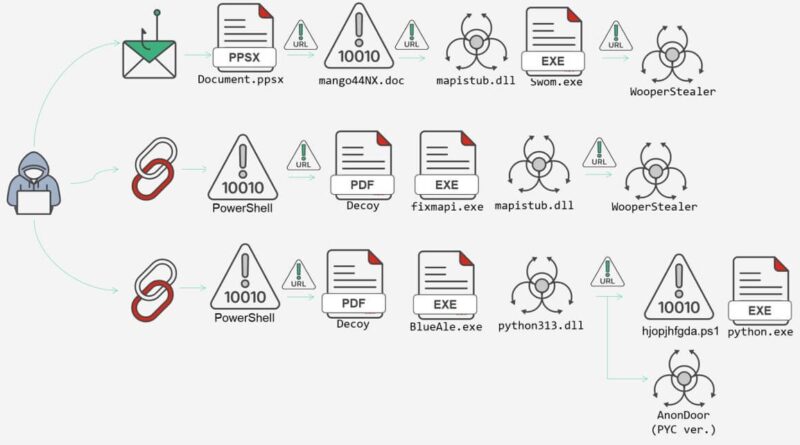

A támadások gyakran célzott e-mailes horgokkal indulnak, a lényeget rejtő .PPSX vagy .LNK fájlokkal; ezek láncolt betöltési technikákkal, DLL sideloadinggal és obfusztrált payloadokkal juttatják be először a WooperStealer-t, majd egyes esetekben az AnonDoor-t, amely képes rendszerinformációk exfiltrálására, képernyőmentések készítésére és jelszó-kirablásra.

A csoport rugalmassága és az infrastruktúra folyamatos cseréje miatt a kampányok detektálása nehéz, változtatják a belépési vektorokat, többszörösen rétegzik a kitöltő kódot, és Python-modulokkal teremtik meg a moduláris, távoli parancsvégrehajtást, ami hosszabb távú hozzáférést eredményez a kompromittált környezetekben.

A védekezés szempontjából a legfontosabb, hogy a szervezetek ne csak a klasszikus infostealer-indikátorokra figyeljenek, szigorú makró- és shortcut-politika, DLL-sideloading-ellenőrzés, LNK-fájlok figyelése, EDR-telemetria és IOCs gyors megosztása mind csökkentik a kockázatot, emellett a helyi rendszerek és felhasználók oktatása, valamint a hálózati anomáliafigyelés segíthet időben észlelni a hosszú távú backdoor aktivitást.

A Confucius-típusú csoportok technikailag érettebbek és kitartóbbak lettek — aki eddig csak az adatlopásra készült, annak most a tartós jelenléttel, moduláris backdoorokkal és finomított belépési láncokkal kell számolnia.