LinkPro EBPF rootkit

A Synacktiv CSIRT elemzése egy GNU/Linux backdoor-kampányt ír le, amelynek végső komponense egy eBPF-alapú LinkPro rootkit volt. A támadási lánc interneten kitett, sebezhető Jenkins-szerver (CVE-2024-23897) kompromittálásával indult, a támadók egy kvlnt/vv nevű rosszindulatú Docker-image-et telepítettek EKS-k klaszterekre, amely konténer-beállítással képes volt host-ból kiugrani. A konténer indító scriptje egy VPN/proxy komponenssel (vnt), egy Rust downloaderrel (vGet) és egy vShell backdoorral biztosította a tartós hozzáférést; a vShell több kommunikációs csatornát használt, így WebSocket, DNS tunneling.

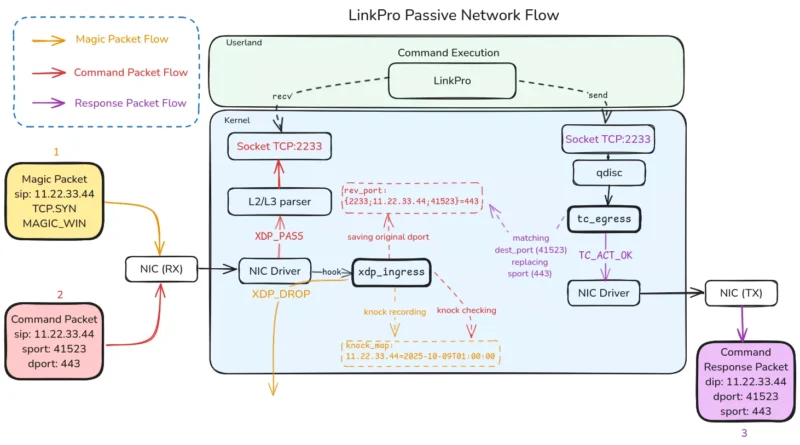

A LinkPro maga Go-ban íródott, több beágyazott ELF modult tartalmaz, köztük két eBPF programot: az egyik rejtési funkciókat valósít meg (proc-be rejtés, folyamatok és mapok elrejtése), a másik a magic packet fogadására és aktiválásra szolgál — így a rootkit alapból passzív marad, csak parancsra lép működésbe.