Magyar és belga diplomaták elleni kínai kibertevékenység

Az Arctic Wolf Labs azonosított egy aktív kiberkémkedési kampányt, amelyet a kínai kapcsolódású UNC6384 kiberszereplő folytatott 2025 szeptember és október között. A kampány célpontjai európai diplomáciai szervezetek voltak Magyarországon, Belgiumban és más európai országokban. A kampány során a 2025 márciusában nyilvánosságra hozott ZDI-CAN-25373 Windows shortcut sérülékenységet használják ki.

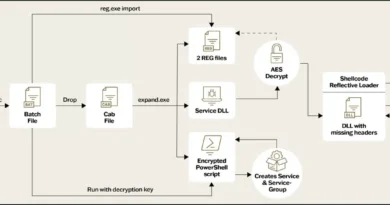

A támadási lánc spearphishing e-mailekkel kezdődik, amelyek beágyazott URL-t tartalmaznak. Ez az első lépés a több lépcsős folyamatban, amelynek eredményeként rosszindulatú LNK fájlok kerülnek kézbesítésre, amelyek témája az Európai Bizottság ülései, a NATO-val kapcsolatos workshopok és multilaterális diplomáciai koordinációs események. Ezek a fájlok kihasználják a nemrég nyilvánosságra hozott Windows-sérülékenységet, hogy rejtett PowerShell-parancsokat hajtsanak végre, amelyek multi-stage malware láncot extraktolnaki és telepítenek. Végül települ a PlugX távoli hozzáférési trójai (RAT) legitim, aláírt Canon nyomtatóasszisztens segédprogramok DLL sideloadingja útján.

Az Arctic Wolf szerint a magyar és belga célpontok mellett olyan dokumentumokat is találtak, amelyek a szerb kormány légiközlekedési szervezeteit, valamint Olaszország és Hollandia más diplomáciai szervezeteit célozták meg. A diplomáciai célpontok kifejezetten a határokon átnyúló politikára, a védelmi együttműködésre és a multilaterális koordinációs tevékenységekre összpontosítottak.

A kutatók megjegyezték, hogy Belgiumnak a NATO központjának és számos uniós intézménynek otthont adó szerepe a belga diplomáciai szerveket értékes hírszerzési célpontokká teszi a szövetség tevékenységének és politikaalkotásának figyelemmel kísérése szempontjából.

A célpontok kiválasztása a NATO és az EU védelmi kezdeményezései, beszerzési döntései és katonai készenléti értékelései, valamint az európai ellátási lánc rugalmassága, az infrastruktúra fejlesztése és a kereskedelempolitika alakulása iránti érdeklődést jelzi.

Az Arctic Wolf Labs nagy bizonyossággal állapítja meg, hogy a kampány az UNC6384-hez köthető. Ez a megállapítás több, egymást megerősítő bizonyítékon alapul, többek között a rosszindulatú szoftvereken, a taktikákon és eljárásokon a célpontok összehangolásán és az infrastruktúra átfedésein, amelyek korábban dokumentált UNC6384 műveletekkel egyeznek meg.

A StrikeReady kiberbiztonsági cég 2025. október 3-án már közzétett egy jelentést, mely szerint egy Kínához kapcsolódó kiberszereplő kiberkémkedést hajtott végre többek között egy szerb kormányzati szerv ellen, amely a légiközlekedést felügyeli. A StrikeReady (szintén) hasonló rosszindulatú tevékenységeket azonosított Magyarországon, Belgiumban, Olaszországban és Hollandiában.

Azok az áldozatok, akik rákattintottak a csaló e-mailekben található linkekre, hamis Cloudflare-hitelesítési oldalakra kerültek átirányításra. A kampányban használt csali dokumentumok között voltak olyan fájlok, amelyek látszólag európai kormányzati ügyekkel foglalkoztak, például a szerbiai Nemzeti Közigazgatási Akadémia tanulmányi terve, az Európai Bizottság ülésének napirendje és meghívó az Európai Politikai Közösség csúcstalálkozójára.

A StrikeReady szerint a támadók a Sogu, PlugX és Korplug malware családokat használták – ezeket az eszközöket régóta szinte kizárólag a kínai állam által támogatott hackerek használják. A StrikeReady akkor nem tulajdonította a kampányt egy konkrét csoportnak.