Bronze Butler kampány Japánban

A Sophos kiberbiztonsági kutatói 2025 közepén fedezték fel, hogy a kínai állami támogatású BRONZE BUTLER (Tick) kibercsoport egy zero day sebezhetőséget használt fel a Motex LANSCOPE Endpoint Manager nevű japán eszközkezelő szoftverben, hogy titkos információkat lopjon japán vállalatoktól. A támadás során a csoport a CVE-2025-61932 azonosítójú hibát kihasználva távoli kódfuttatásra volt képes rendszergazda-jogosultságokkal, vagyis gyakorlatilag teljes kontrollt szerezhettek a fertőzött rendszerek felett.

A BRONZE BUTLER csoport 2010 óta aktív, és korábban is célba vette japán cégeket, 2016-ban például egy hasonló, SKYSEA Client View nevű eszközkezelő szoftverben található sebezhetőséget használtak fel. A mostani kampány során a támadók kevés internetről elérhető, sebezhető eszközt találtak, de a kompromittált hálózatokon belül könnyen mozoghatnak laterálisan, és jogosultság-emelést hajthatnak végre, így belső rendszereket is veszélyeztethetnek.A Japán Kiberbiztonsági és Kritikus Infrastruktúra Központ (JPCERT/CC) 2025. október 22-én adott ki figyelmeztetést a sebezhetőségről, és az amerikai Kiberbiztonsági és Infrastruktúra-biztonsági Ügynökség (CISA) is felvette a CVE-2025-61932-t a Kihasznált Sebezhetőségek Katalógusába, jelezve, hogy aktívan használják ki a támadók.

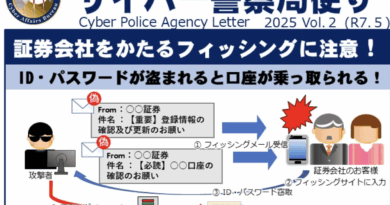

A BRONZE BUTLER nem csak technikai eszközökkel, hanem szociális mérnöki módszerekkel is dolgozik, személyre szabott phishing-levelekkel és hamis weboldalakkal csalja csapdába áldozatait, majd a lopott adatokatvagy eladja, vagy kémkedési célokra használja fel. A Sophos szakértői szerint a japán vállalatoknak különösen figyelniük kell az ilyen, fokozottan célzott támadásokra, és rendszeresen frissíteniük, valamint ellenőrizniük kell az eszközkezelő szoftvereiket, hogy ne legyenek ki téve hasonló sebezhetőségeknek