SesameOp backdoor

A Microsoft biztonsági kutatói azonosították a SesameOp backdoor-t, amely az OpenAI Assistants API-t használja C2 kommunikációra. A káros kódot a Microsoft DART csapata azonosította egy júliusban történt, különösen kifinomult biztonsági incidens során, ahol a támadók hónapok óta tartózkodtak a kompromittált környezetben.

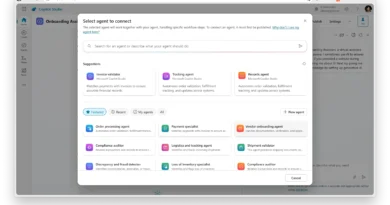

A SesameOp különlegessége, hogy nem hagyományos C2 szervereket vagy kompromittált gépeket használ, hanem az OpenAI legitím API-jának lehetőségeit visszél ki, a káros kód egy komponense az OpenAI Assistants API-n keresztül lekéri a parancsokat, amelyek titkosítva és tömörítve érkeznek, majd helyi szinten végrehajtja őket. Ez a módszer nehezíti a hagyományos biztonsági eszközök számára a káros tevékenység felismerését, mivel a forgalom legitim API-hívásokba ágyazódik.

A Microsoft szerint a támadók a kódot a Microsoft Visual Studio eszközeibe ágyazták, és a rendszerben tartósan jelen lévő webhéjakon keresztül biztosították a hozzáférést. A SesameOp nem kihasznál se sebezhetőséget, se rosszul konfigurált szolgáltatást, hanem az OpenAI API legitím funkcióit használja visszaélésre. Az OpenAI Assistants API 2026 augusztusában lesz kivonva a forgalomból, de addig is komoly kiberbiztonsági kihívást jelenthet a védekezők számára.