Landfall

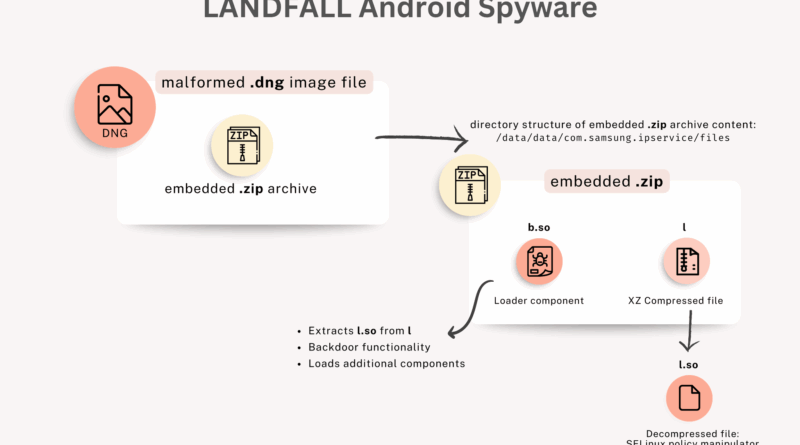

A Palo Alto Networks Unit42 kutatói felfedeztek egy új, kereskedelmi szintű Android kémprogramot, amelyet LANDFALL néven azonosítottak. Ez a kártevő egy addig ismeretlen, ún. zero-day sebezhetőséget, a CVE-2025-21042-t használta ki Samsung Android-es képfeldolgozó könyvtárában, hogy célzott támadásokban részesítse a Galaxy készülékeket. A támadás során a kémprogramot álcázott DNG képfájlokba ágyazva juttatták el az áldozatokhoz, gyakran WhatsApp üzenetekben, anélkül, hogy a felhasználónak bármilyen interakcióra lett volna szüksége (zero-click támadás).

A LANDFALL kémprogram képes mikrofonfelvételek készítésére, helymeghatározásra, hívások és üzenetek lehallgatására, valamint kontaktusok, fényképek és híváselőzmények exfiltálására. A kutatók szerint a kémprogramot főként a Közel-Keleten, például Törökországban, Irakban, Iránban és Marokkóban észlelték, és a célzott áldozatok között lehettek kormányzati, üzleti vagy civil személyek is.

A sebezhetőséget Samsung 2025 áprilisában javította, de a kémprogram már 2024 júliusától aktív volt. A támadók infrastruktúrája és domain-regisztrációs mintázatai hasonlóságot mutatnak a Stealth Falcon nevű csoporttal, amelynek kapcsolatai lehetnek az Egyesült Arab Emírségek kormányzatához, bár ez nem bizonyított. A LANDFALL eset ismét figyelmeztet arra, hogy a modern kémprogramok egyre fejlettebbek és nehezebben észlelhetők, és hogy a mobilplatformok biztonsága folyamatos figyelmet igényel, különösen a kritikus sebezhetőségek gyors javítása és a felhasználók tudatosítása területén.