FileFix

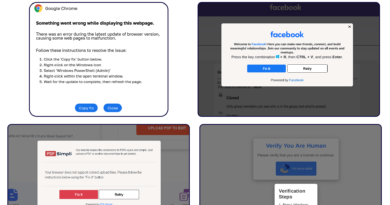

A Kaspersky bemutatja a FileFix néven azonosított, a korábban ismert ClickFix trükk továbbfejlesztését, ugyanarra a pszichológiai megtévesztési elvre épít, azaz ráveszi az áldozatot, hogy saját gépén hajtson végre kártékony parancsot, de most nem a Win+R (Futtatás) párbeszédablakot használja, hanem a Windows File Explorer címmezőjét. A csaló weboldal egy hamis hibajelzéssel indít, majd diagnosztikai lépéseket kér a felhasználótól, másolja ki a megadott fájl elérési útját, nyissa meg az Explorer címsorát (Ctrl+L), illessze be és nyomjon Entert. A trükk lényege, hogy a beillesztett string valójában egy jóval hosszabb parancs — a látható végén csak a ártatlan fájlút szerepel, előtte szóközök takarják el a tényleges payloadot, a címmező látható részének korlátai miatt a felhasználó könnyen bedől. A kutatott esetben a rejtett parancs PowerShell-szkriptet indított, amely a böngésző cache-éből egy látszólag JPEG fájlként elhelyezett, valójában archív kódot bontott ki és futtatott — így az ellenséges kód letöltése és hálózati kéréseinek jelei is elmossák.

A veszély abból fakad, hogy a címmező használata hétköznapi és látszólag biztonságos művelet, ezért kevésbé gyanús, mint a Run-dialogba való beillesztés; továbbá a támadási lánc képes cache smuggling technikával a letöltést és futtatást rejtve végrehajtani, így a hálózati forgalom és a letöltések sem feltétlenül adnak könnyű detektálási jelzést. Kaspersky hangsúlyozza, hogy a ClickFix szabályozására javasolt egyszerű billentyűblokkok (Win+R tiltás) itt nem elegendők, a FileFix ellen nem lehet egyszerű shortcut-blokkolással teljes körűen védekezni, mert a címmező az egérrel is elérhető és a parancsok elrejtése mélyen a felhasználói interakciókba ágyazott.

A Kaspersky és a kutatók a megbízható végpontvédelmi megoldás telepítését emelik ki védekezésként, amely képes időben felismerni és blokkolni a gyanús PowerShell-végrehajtásokat és kontextusuk alapján a conhost/PowerShell láncokat. Fontos a munkavállalók célzott tudatosság-képzése, meg kell tanítani, hogy soha ne illesszenek be mások által küldött parancsokat közvetlenül Explorer címsorába, és ha kétség merül fel, előbb szövegfájlba illesszék a stringet, hogy láthatóvá váljon a teljes tartalom. További védelem: alkalmazásvezérlés (application allowlist), PowerShell-execution policy és script-blokkolás, conhost/process-whitelisting, click-time URL-ellenőrzés, böngészőcache-ellenőrzések és sandboxolás, valamint hálózati/HTTP-forgalom analízis, amely képes felismerni a cache-alapú fájlokkal történő trükközést. SOC-szinten érdemes hunt-lekérdezéseket futtatni a conhost → PowerShell folyamatindításokra, szokatlan cmd/ps argumentumokra, scheduled task-ok és %APPDATA%-alapú fájlok létrehozására; jelezhet gyanút a böngésző cache-éből előálló archivum-kicsomagolás.