Gh0st RAT kampányok

A Palo Alto Networks Unit 42 kutatói 2025-ben két, egymással összefüggő kiberbűnözői kampányt azonosítottak, amelyek nagy léptékű márkautánzást (brand impersonation) alkalmazva terjesztették a Gh0st RAT (Remote Access Trojan) különböző változatait kínai nyelvterületen élő felhasználók körében. A kampányok során a támadók több mint 40 különböző szoftveralkalmazás utánzásával próbálták rábírni az áldozatokat a káros kód letöltésére és futtatására.

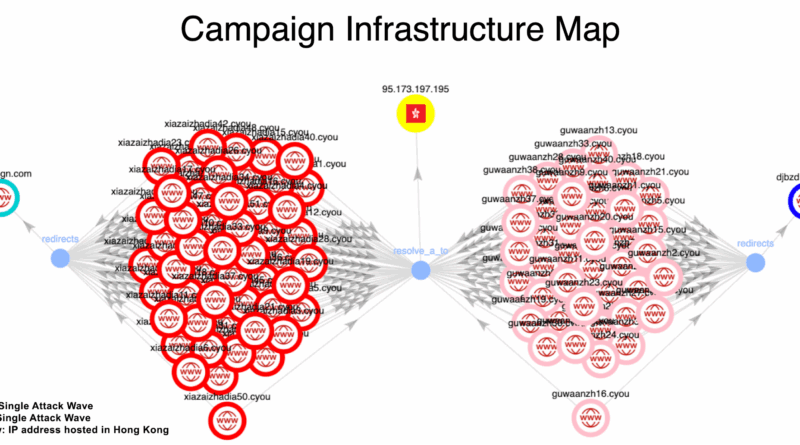

Az első kampány, amelyet a kutatók Campaign Trio néven említenek, 2025 februárja és márciusa között volt aktív, és három különböző szoftvermárka utánzására épített. A második kampány, a Campaign Chorus 2025 májusában indult, és már több mint 40 különböző alkalmazás utánzásával bővítette a célközösséget. Mindkét kampány során a Gh0st RAT minták a C2 titkosított TCP-forgalmat használtak, a 8080-as porton keresztül, olyan domainekre támaszkodva, mint például a xiaobaituziha[.]com.

A támadók mély ismerettel rendelkeztek a célközösség virtuális környezetéről és online viselkedéséről, és ezeket kihasználva terjesztették a káros szoftvert. A Gh0st RAT és változatai már több mint egy évtizede népszerű eszközök a kínai kapcsolatokkal rendelkező kiberbűnözők és kémkedési csoportok körében. A kampányok során a káros binárisok gyakran elrejtett, nehezen észrevehető helyeken, például a fs-im-kefu.7moor-fs1[.]com domainen voltak elérhetőek, amely korábban is kapcsolatba hozható volt Gh0st RAT aktivitásokkal