Kiberműveletek után kinetikus műveletek

Az AWS Threat Intelligence jelentése szerint az államilag támogatott kiberműveletek egy olyan új fázisba léptek, amelyben a kiberműveletek nem csupán adatlopás vagy rendszertörés céljából történnek, hanem közvetlenül szolgálja katonai vagy kinetikus műveletek előkészítését és végrehajtását. A kutatók azt a jelenséget cyber-enabled kinetic targeting néven írják le, hangsúlyozva, hogy a hagyományos kibertámadások (például DDoS-kampányok vagy espionage) már nem elegendők, a támadók szem előtt tartják a fizikai világot, és a digitális behatolással azt az információs előnyt szerzik meg, amelyet utánna fegyveres vagy egyéb kinetikus akció követhet.

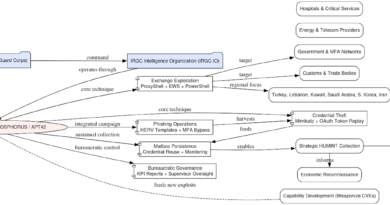

Az AWS példaként két jellegzetes kampányt mutat be. Az egyik a Imperial Kitten csoport, amely állami háttérrel (IRGC Intelligence Organization – IRGC IO) tevékenykedik Iránban. Az adatok szerint 2021 decemberében egy hajó automatikus azonosító (AIS) rendszerét kompromittálták, később 2022-ben kiterjesztették a hozzáférést további hajóplatformokra és tengeri CCTV-kamerákra. 2024 januárjára már olyan konkrét hajó nyomkövetését végezték, amelyet 2024 februárjában rakétatámadás ért — az AWS kutatói világosan látják az összefüggést a kiberfelderítés és a fizikai támadás között. A másik példa a MuddyWater nevű csoport, amely Irán hírszerző szolgálatához köthető, és 2025 májusában installált szervereik segítségével hozzáfértek élő CCTV-képekhez Jeruzsálemben. 2025 június 23-án Irán tömeges rakétatámadást indított Jeruzsálem ellen, és az izraeli hatóságok szerint az egyik támadási láncban az élő videó-szolgáltatás kompromittálása révén végrehajtott célzás is szerepelt.

A tanulmány rámutat arra, hogy ezek a műveletek nem véletlenszerűek, hanem egyre inkább integráltan tervezettek, ahol a kiberfelderítés közvetlen adatforrást jelent a következő kinetikus akcióhoz. Az infrastruktúra – beleértve a tengeri platformokat, városi megfigyelőrendszereket vagy logisztikai eszközöket – így már nem csupán informatikai eszköznek számít, hanem katonai célpontnak is. Az olyan technológiák, mint az anonimizáló VPN-hálózatok, dedikált C2-szerverek és vállalati rendszereken elhelyezett jogosultságok, olyan operatív képességet biztosítanak, ami messze meghaladja a korábbi kibertámadások skáláját.

Az AWS felhívja a figyelmet arra, hogy a korábbi végpont-védelmi gondolkodásmód nem elegendő, a szervezeti vezetőknek át kell gondolniuk, hogy például egy megfigyelőrendszer, egy logisztikai hajó AIS-modulja vagy egy városi felügyeleti kamera is lehet elsődleges célpont a kinetikus műveletek előkészítésében. Mivel ezek a kampányok átívelnek állami, vállalati és infrastruktúra‐szektorbeli határokon, a válaszmechanizmusoknak is át kell lépniük az IT-biztonsági osztályokat. Az attribúció, a reagálás és az események visszafordítása nemcsak technikai, hanem katonai, diplomáciai és stratégiai dimenzióval is bír.