Többfázisú ClickFix kampány

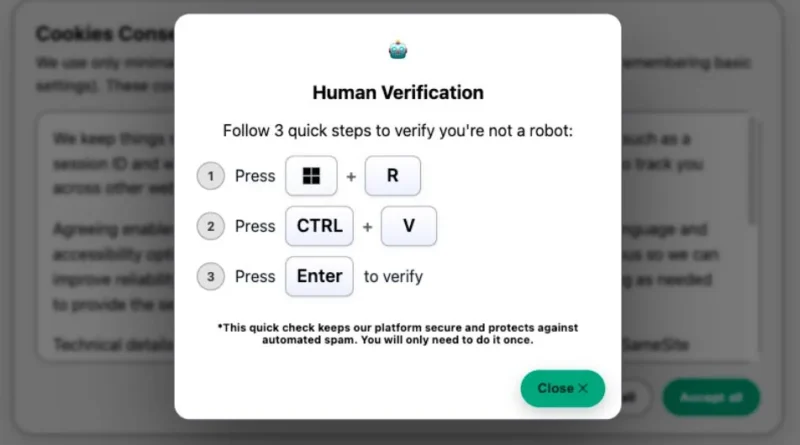

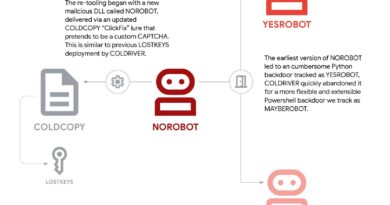

A Huntress elemzése szerint a ClickFix módszer új dimenziót kapott, az eddigi egylépéses támadások helyett most olyan, többfázisú kampányként bukkan fel, amely rejtett kódot ágyaz be képfájlokba, így szinte észrevétlenül fér be a rendszerbe. A támadás első lépése tipikusan egy megtévesztő weboldal vagy böngészőablak, amely hamis Human Verification vagy akár Windows Update értesítésnek álcázza magát, és meggyőzi az áldozatot, hogy nyissa meg a futtatás párbeszédablakot, majd beillesztett parancsot futtasson. A parancs elindít egy HTML-alkalmazást, amely letölt egy PowerShell szkriptet, ami viszont .NET-alapú kódot dekódol és futtat — végül egy másik .NET-összetevő a 4. stádiumban egy PNG-fájlba rejtett, titkosított shellcode-ot bont ki memóriában, és injektálja azt egy legitim folyamatba.

A steganográfiával elrejtett malware meglepően hatékony, a végső kártevő lehet információlopó, távoli hozzáférést biztosító RAT, vagy más, memóriaalapú, letartóztathatatlan payload — mivel a kód ritkán kerül lemezre, így az antivírusok és hagyományos EDR-megoldások is nehezen észlelik. A legfrissebb kampányok esetében az áldozatokat nem célzott high-profile szervezetek, hanem hétköznapi felhasználók, irodai munkavállalók vagy kisvállalati rendszerek felhasználói jelentik — azaz a támadási küszöb jelentősen lecsökkent.

Ez az új ClickFix hullám egyértelmű figyelmeztetés, a védelemnek most már nem elég a szokásos file-alapú szűrés és alapszintű felhasználói oktatás, hanem viselkedés-alapú monitoringra, PowerShell és mshta tevékenységek figyelésére, valamint a kép-fájlok memóriába rekonstruált tartalmának analizálására is szükség van, különösen éles környezetben futó Windows gépeken.