ShadowV2 botnet

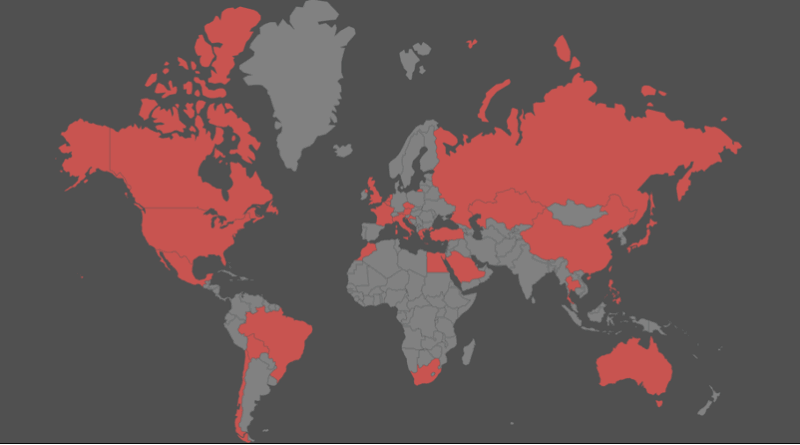

A FortiGuard jelentése szerint a ShadowV2 botnet megjelenése újabb bizonyíték arra, hogy az internetre kötött, sokszor elavult és frissítetlen eszközök ma a globális kibertámadások legkönnyebben kihasználható célpontjai. A FortiGuard Labs elemzése szerint a ShadowV2 néhány hét leforgása alatt több kontinensen is megjelent, és különösen a routerek, IP-kamerák és háztartási IoT-berendezések sebezhetőségeit használja ki, többek között D-Link, TP-Link, DD-WRT és DigiEver eszközökben. A botnet terjedése mögött több, már ismert, mégis sok helyen nem patchelt RCE-hibát találni, amelyek lehetővé teszik, hogy a támadók egyszerű exploitokkal telepítsék a binary.sh letöltő komponenst, majd a ShadowV2 fő modulját.

A fertőzés után az eszközök azonnal felcsatlakoznak a C2 szerverhez, és készen állnak DDoS-műveletek végrehajtására, UDP-, TCP- és HTTP-alapú túlterhelés is végrehajtható velük. A botnet moduláris felépítése és az XOR-kódolt konfigurációs állományok arra utalnak, hogy professzionális fejlesztésű kampányról van szó, amely könnyedén méretezhető. A ShadowV2 éppen akkor mutatott látványos aktivitást, amikor világszinten fennakadásokat okozott az Amazon Web Services – sok szakértő szerint akár egyfajta próbariasztást hajtottak végre a botnet üzemeltetői.

Világszerte több tízmillió olyan eszköz üzemel, amely gyári jelszavakkal, elavult firmware-rel vagy nyitott távoli eléréssel működik. A ShadowV2 ezekből épít ki bérbe adható DDoS-kapacitást, amely bármelyik megrendelő kezébe adható — akár politikai, akár bűnözői célokra. A védelem kulcsa a rendszeres firmware-frissítés, a hálózati szegmentálás, a kockázatos IoT-eszközök kiszűrése és a forgalom anomáliáinak folyamatos figyelése. A ShadowV2 fenyegetése jól mutatja, hogy a jövő kibertámadásainak jelentős része már nem a laptopokon vagy szervereken, hanem a lakásokban és irodákban csendben működő, látszólag jelentéktelen eszközökön keresztül érkezik.