React2Shell kihasználása

A React2Shell néven ismert sebezhetőség (CVE-2025-55182) az elmúlt napokban a kiberbiztonsági szakma egyik legfontosabb témája lett. A hiba a React Server Components (RSC) technológiában van, amely a Meta által fejlesztett, és milliók által használt React keretrendszer része. A sebezhetőség lehetővé teszi, hogy távoli, hitelesítés nélkül működő támadók kódot fussanak le a szerveren, ami teljes rendszerátvételt eredményezhet. A hiba a legmagasabb, 10.0-as CVSS pontszámot kapta, és december 3-án hozták nyilvánosságra, de máris aktív kihasználásra került sor.

A CISA, az amerikai kiberbiztonsági hatóság azonnal reagált, december 5-én felvette a hibát a KEV (Known Exploited Vulnerabilities) katalógusába, és december 26-ig szűkített határidőt állapított meg a javításra, különösen a szövetségi hivatalok számára. Ez a rövid határidő magáért beszél, a sebezhetőség komolyságát és az aktív kihasználás mélységét mutatja. A Shadowserver Alapítvány adatai szerint december 7-én még mindig több mint 28 ezer IP-cím volt sebezhető, közülük több ezer az Egyesült Államokban, Németországban és Kínában. A támadók máris nagy léptékben szkennelik a hálózatokat, és a Kaspersky szerint december 10-én egy nap alatt több mint 35 ezer sikertelen vagy sikeres kihasználási kísérletet regisztráltak.

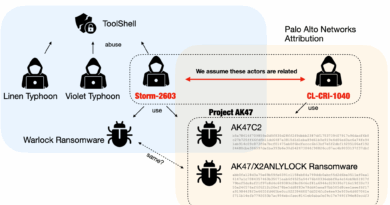

A React2Shell nemcsak a technikai részletek miatt aggasztó, hanem azért is, mert kiberbűnözők és állami támogatású csoportok máris aktívan használják. Az Amazon Web Services és más biztonsági cégek szerint a támadók perceken belül integrálták a hibát a saját eszközeikbe, és máris nagy léptékű kampányokat indítottak. A Cloudflare adatai szerint december 3. és 11. között több mint 582 millió szkennelési kísérletet regisztráltak, ami átlagosan 3,5 millió próbálkozást jelent óránként. A támadók nemcsak felderítést végeznek, hanem máris kártevőket telepítenek, például kriptovaluta-bányászokat vagy botneteket, mint a Mirai és Gafgyt változatokat.

A kiberbiztonsági szakemberek szerint a React2Shell a 2021-es Log4Shell-hez hasonlatos rendszerszintű kockázatot jelent. A javítások és a védelmi stratégiák most már sürgősek, a CISA és más szakértők minden szervezetet felszólítanak, hogy azonnal ellenőrizzék és frissítsék a React Server Components-alapú alkalmazásaikat, különösen a Next.js keretrendszert használókat. A sebezhetőség nemcsak a hagyományos szerveres környezeteket, hanem a felhőalapú megoldásokat, Kubernetes konténereket és PaaS platformokat is érinti.

Magyar nyelven az OffSec Team részletes technikai elemzése szerint a React2Shell sebezhetőség a React Server Components (RSC) Flight protokolljában található biztonsági rést kihasználva teszi lehetővé a távoli kódvégrehajtást. A hiba lényege, hogy a React szerveroldali komponensek biztonságosan nem kezelik a bejövő adatok deszerializációját, így egy speciálisan megformált HTTP-kérés segítségével a támadó képes kódot futtatni a szerveren, anélkül, hogy hitelesítenie kellene magát. Az OffSec kutatói kiemelik, hogy a sebezhetőség különösen veszélyes, mert a React Server Components technológiát széles körben használják modern webalkalmazásokban, például a Next.js keretrendszerben. Ez azt jelenti, hogy milliónyi alkalmazás lehet kitéve a támadásoknak, ha nem frissítik időben a rendszereiket.