FortiGate kihasználás, hitelesítés nélkül

A Fortinet FortiGate eszközöket érintő komoly kiberbiztonsági fenyegetést észlelt az Arctic Wolf. A problémát két kritikus sebezhetőség, a CVE-2025-59718 és a CVE-2025-59719 kihasználása váltotta ki, amelyekről a Fortinet december 9-én adott ki figyelmeztetést. Ezek a hibák lehetővé teszik, hogy hitelesítés nélkül, speciálisan megformált SAML üzenetek segítségével kijátszható legyen a FortiCloud SSO (single sign-on) bejelentkezési folyamat, ha az eszközön ez a funkció engedélyezve van.

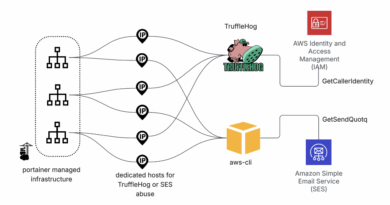

Az Arctic Wolf megfigyelései szerint a támadók már aktívan használják ki ezeket a sebezhetőségeket, sikeres SSO bejelentkezéseket hajtanak végre FortiGate eszközökön, majd adminisztrátori jogokkal ellátva letöltik a rendszerkonfigurációs fájlokat. A naplók szerint a támadások egy konkrét IP-címről, a 199.247.7[.]82-ről érkeztek, ahol sikeres bejelentkezés után az eszköz konfigurációját is sikeresen exportálták. Ez azt jelenti, hogy a támadók nem csak hozzáférést szereznek, hanem a rendszer teljes felépítéséről is információt tudnak gyűjteni, ami további támadások alapjául szolgálhat.

A Fortinet több termékét is érinti a probléma, például a FortiOS, FortiWeb, FortiProxy és FortiSwitchManager rendszereket. Az Arctic Wolf erősen ajánlja, hogy a felhasználók minél előbb frissítsék az érintett eszközöket a legújabb javított verzióra, valamint ellenőrizzék, hogy a FortiCloud SSO bejelentkezési lehetőség ki van-e kapcsolva, ha nem használják azt.