PHALT#BLYX

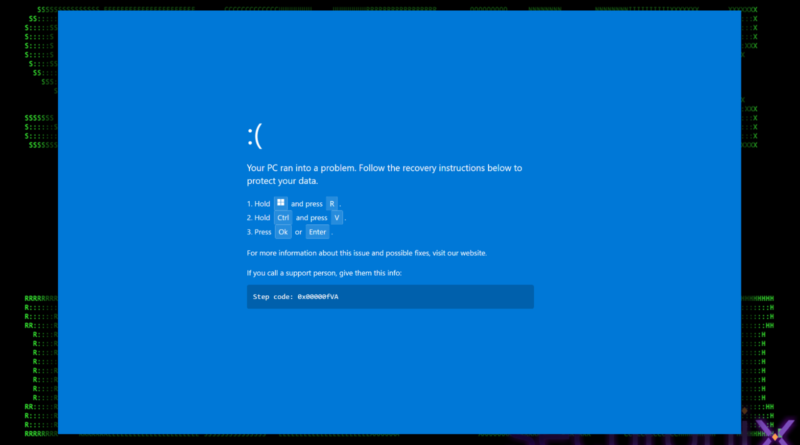

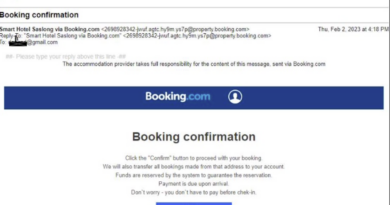

Egy új kampány az európai szállodákat célozza meg hamis Booking.com e-mailekkel. A támadók a szállodai személyzetnek küldik a hamis üzeneteket, amelyekben egy fiktív foglalási megerősítést vagy problémát említenek, és egy linkre kattintva egy hamis ClickFix oldalt nyitnak meg, ahol egy általanú CAPTCHA vagy BSOD (Blue Screen of Death) hibaüzenet jelenik meg. Ha az áldozat megpróbálja megjavítani a problémát, akkor egy PowerShell szkript futtatásra kerül, amely végül a DCRat nevű káros program telepítéséhez vezet. A kampány különösen veszélyes, mert a szállodai dolgozók gyakran nem gyanakodnak a Booking.com-tól érkező e-mailekre, és így könnyen áldozatul eshetnek a támadásnak. A DCRat malware nem csak adatlopásra, hanem a rendszer teljes átvételére is képes, és a támadók a legitim eszközök, mint az MSBuild, kihasználásával kerülik el a biztonsági rendszerek érzékelését.

A Securonix blogbejegyzése részletesen elemzi a PHALT#BLYX kampány műszaki hátterét. A támadás több lépésből áll, először a hamis e-mailen keresztül egy ártalmatlanul tűnő linkre kattintva a felhasználó egy hamis BSOD vagy CAPTCHA oldalon köt ki, ahol a javítás gombra kattintva egy PowerShell szkript futtatásra kerül. Ez a szkript letölti és telepíti a DCRat káros programot, amely a rendszeren belüli tartózkodáshoz és a további parancsok végrehajtásához használja a Microsoft MSBuild eszközét, egy legitim, a fejlesztők által széles körben használt build-rendszert. A malware perszisztenciát hoz létre a rendszerben, letiltja a Windows Defendert, és kapcsolatot létesít a támadók C2 szerverével. A kampány különlegessége, hogy a káros kódot olyan módon rejti el, hogy a hagyományos biztonsági megoldások ne érzékeljék, és a támadók még a sikeres fertőzés nyomait is eltüntetik a rendszerből.