DNS OverDoS

A Unit 42 kutatói újabb cloud-biztonsági problémát tártak fel az Azure Private Endpoint konstrukcióval kapcsolatban. Az Azure Private Link és Private Endpoint mechanizmus lényege, hogy szolgáltatások elérése a virtuális hálózaton keresztül történjen, és a DNS-feloldás a privát IP-címeket adja vissza. Ám a Unit 42 elemzése rámutat, hogy bizonyos konfigurációkban ez váratlan mellékhatásokhoz és akár szolgáltatásmegtagadási helyzetekhez is vezethetnek.

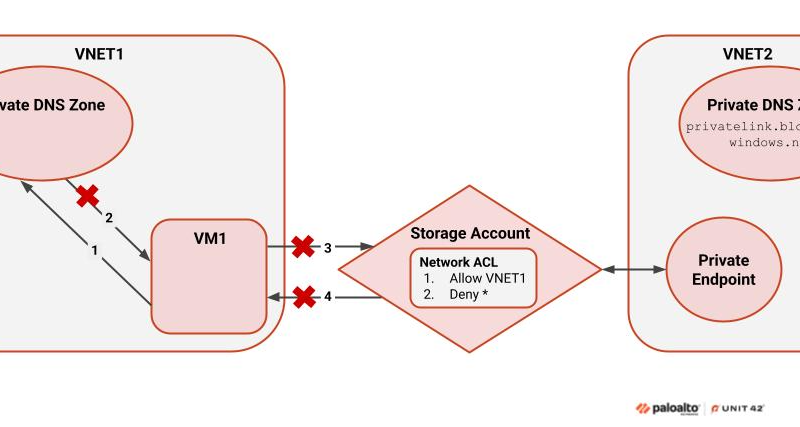

A vizsgált probléma előfordulhat amikor egy belső adminisztrátor véletlenül hoz létre Private Endpointet, amikor egy harmadik fél szállító konfigurál ilyet, vagy pedig egy jogosulatlan szereplő tudatosan hozza létre a Private Link elemet egy kompromittált Azure környezetben. A lényeg az, hogy amint egy Private Endpointhez kapcsolódó privát DNS-zóna létrejön és egy virtuális hálózatra rá van kötve, az adott erőforrás neve innentől kizárólag privát feloldással kerül leképezésre. Abban az esetben azonban, ha a privát DNS-zónában nincs érvényes A rekord az adott erőforrásra nézve, mert a Private Endpointet egy másik hálózatban hozták létre, akkor a DNS-feloldás meghiúsul, és a kliensgépek nem tudják elérni a szolgáltatást, még akkor sem, ha a publikus végpont továbbra is működik. Ez a helyzet lényegében DNS-alapú DoS-t eredményezhet, mivel a fogadó szolgáltatás elérése technikailag adott maradna, de a név feloldása miatt nem érhető el a kliens oldalon.

Ez a kockázat nem csak elméleti, a Unit 42 megállapítása szerint több mint 5 %-a az Azure tárhelyfiókoknak olyan konfigurációban működik, amely erre a problémára érzékeny lehet. Az ilyen DNS-kezelt DoS-helyzetek nem feltétlenül a hagyományos támadói tevékenységet jelentik, néha egy konfigurációs hibából vagy harmadik fél által okozott DNS-szabályozási mellékhatásból erednek, de még így is eredményezhetik kulcsfontosságú szolgáltatások időszakos vagy akár teljes kiesését.

A jelentés külön kitér arra, hogy ez a DNS-feloldási mellékhatás miként okozhat következmény-hatásokat az olyan komponensekre, amelyek a privát erőforrásokra támaszkodnak, így egy function app nem tud tárolási fiókot elérni, vagy egy Key Vault elérése meghiúsul, ami visszafuthat más szolgáltatások és automatizált folyamatok hibájához is.

A Unit 42 azt is ajánlja, hogy a szervezetek alakítsanak ki automatizált feltérképezési és monitorozási mechanizmusokat, amelyek könnyen detektálják az ilyen DNS-oldali konfigurációs anomáliákat és jelzik a potenciális DoS-veszélyt, mielőtt ténylegesen szolgáltatáskiesést okoznának.