EmEditor használók célpontban

A Trend Micro egy supply-chain, watering hole támadást azonosítottak, amely EmEditor hivatalos letöltési oldalának kompromittálásán keresztül terjesztett malware-t. A támadók nem közvetlenül a felhasználókat célozták phishinggel, hanem megváltoztatott telepítőt (MSI fájlt) helyeztek el az eredeti weboldalon, amely valós forrásnak tűnik, de kompromittált verzió.

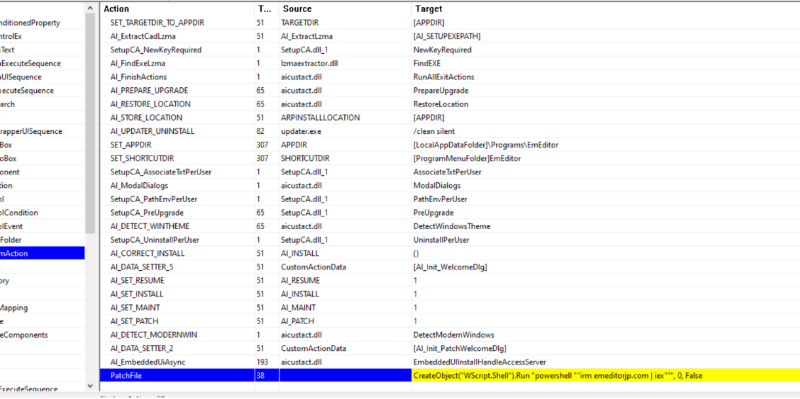

A kompromittált telepítő elsődleges célja nem pusztán fertőzés, hanem egy többlépcsős malware-láncot telepíteni, amely infostealer funkciókat tartalmaz. A rosszindulatú kód PowerShell parancsokat használ, amelyek elindítják a hitelesítő adatok gyűjtését, rendszerinformációk kinyerését és adatokat továbbító komponensek futtatása a háttérben. A Trend Micro elemzése szerint a malware képesendpoint-védelmi eszközök letiltására, létrehoz egy C2 csatornát, és lateral movement mozgást is elősegít, növelve a kompromittálást.

A watering hole támadás lényege, hogy a támadók megbízható szoftverforrást használnak, így a felhasználók azt feltételezik, hogy az EmEditor letöltése biztonságos, ezért nem gyanakodnak a módosított csomagra, mivel a támadási vektor a szoftver-ellátási láncon keresztül jut be a rendszerbe, nem pedig egy látható, gyanús üzenetben.

A kompromittált telepítő geofencing technikát használhat, csak bizonyos földrajzi területeken aktív, ami arra utal, hogy a támadók specifikus célcsoportokatkívántak elérni. Az aktorok valószínűleg orosz származásúak vagy a Független Államok Közösségéből (FÁK) származnak, mert ezek az országok ki vannak zárva. Ez a viselkedés egyes szakértők szerint informatikai célú kémkedésre utal.